Блоки фбс расшифровка

Маркировка блоков ФБС | Фундамент для Дома

Блок бетонный фундаментальный является разновидностью железобетонных изделий, используемый для обустройства ленточных конструкций при возведении стен основания. Эта статья проинформирует вас о спецификации фундаментальных блоков, ассортименте и особенностях их использования.

Что такое фундаментные блоки ФБС?

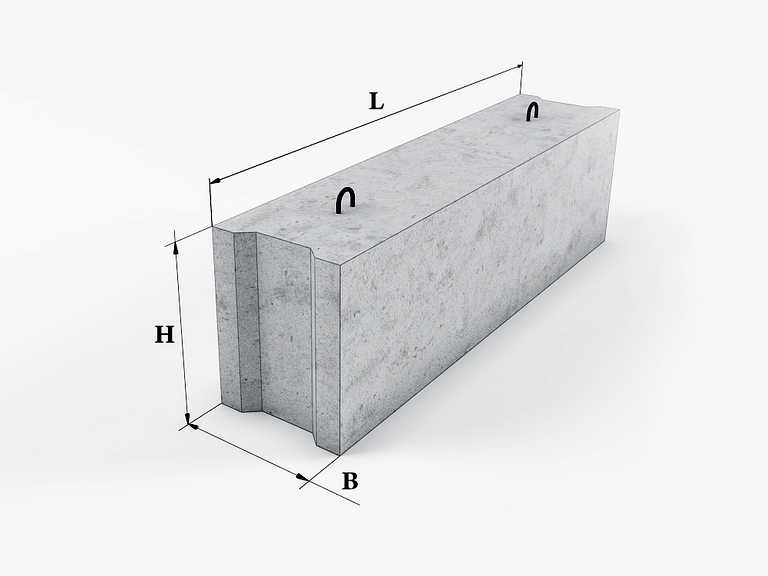

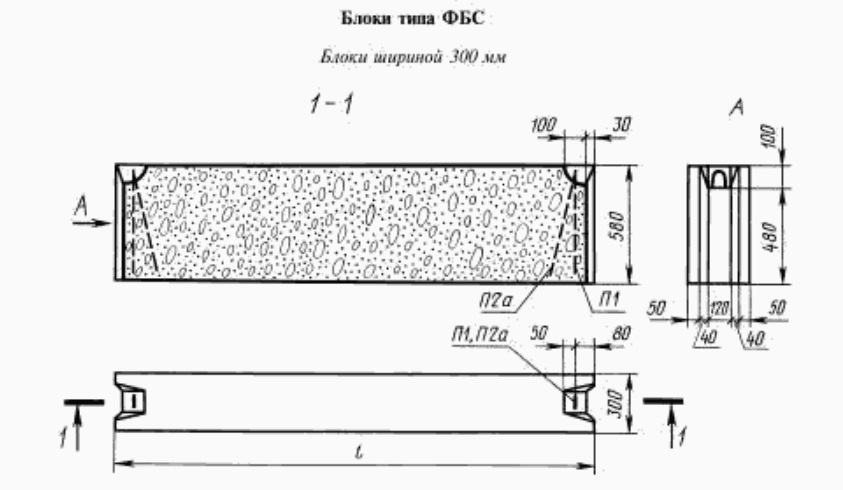

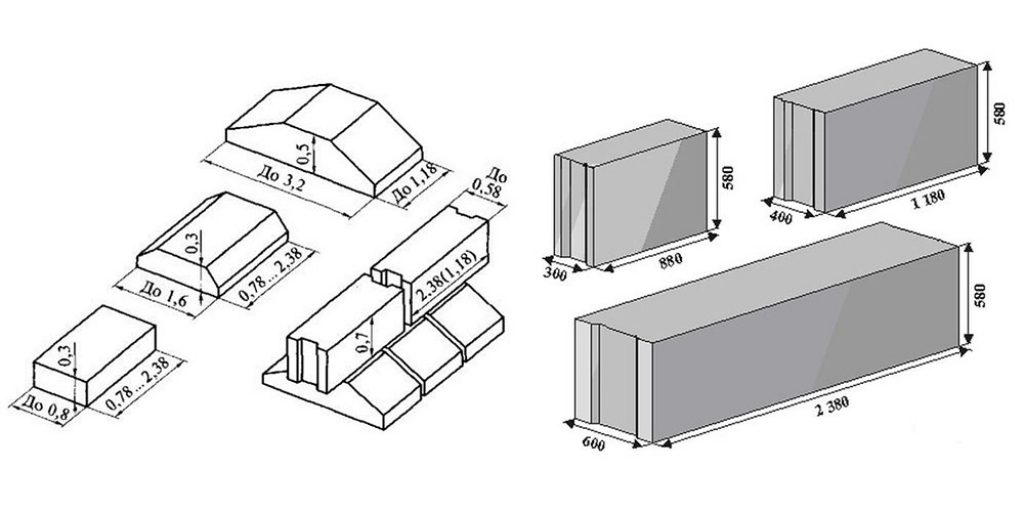

Блок ФБС (расшифровка) — фундаментные блоки стеновые или блоки стен подвалов (используются и при строительстве подвальных помещений). Такие изделия имеют прямоугольную форму и отлично справляются с ролью опоры для всего здания, так как их состав преимущественно определяется тяжелым бетоном (армированным).

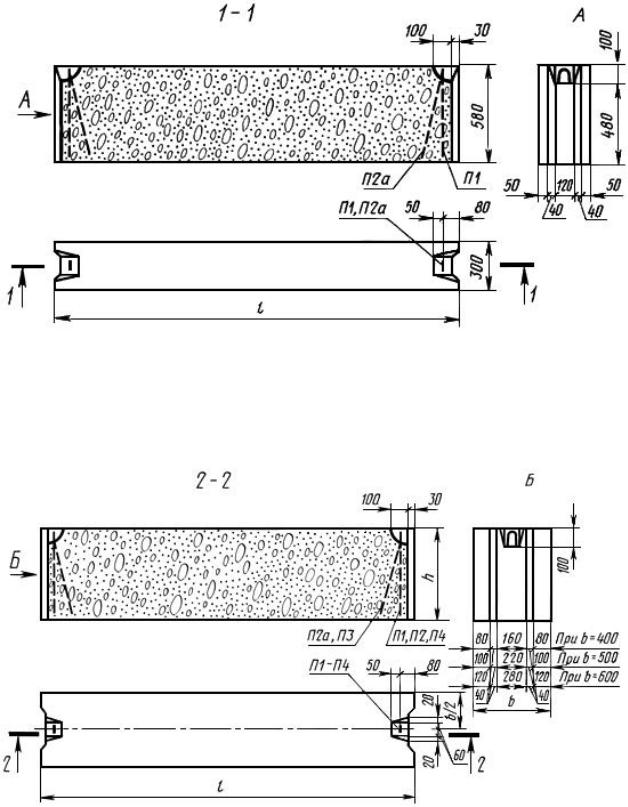

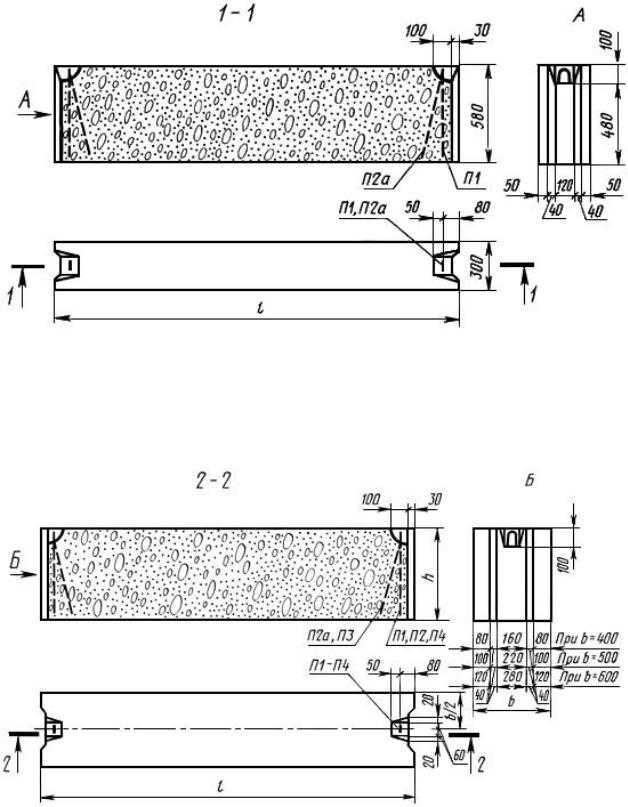

Торцы блоков имеют выемки, благодаря чему облегчается процесс заливки в кладке вертикального шва.

Залить такие блоки самостоятельно не представится возможным, так как при их производстве используются технологии вибропрессования и спрессовать массивное изделие возможно лишь в заводских условиях.

Более прочных и экономичных альтернатив закладки фундамента под строительство конкретного здания не существует, за исключением монолитной заливки опалубки.

Железобетонные блоки для фундамента (свойства)

Выбор блока бетонного фундаментального должен производиться на основе знаний о преимуществах и недостатках этого материала. Среди преимуществ

- Высокая стойкость к различным факторам биосреды, например, к возникновению таких микроорганизмов как плесень, грибок и т.д.;

- В случаи применений теплоизоляционных технологий, появляется отличная возможность создать теплый пол;

- Приемлемые экологические показатели;

- Высокая устойчивость к деформированиям, прочность и долговечность;

Среди недостатков:

- Высокие показатели веса, из-за чего монтаж таких изделий требует применения специальной техники (кранов и т.д.)

- Недостаточная герметичность швов кладки, что требует обустройства по внешней стороне блока слоя надежной гидроизоляции.

- Низкая теплостойкость, характерная и для всех ленточных заливок.

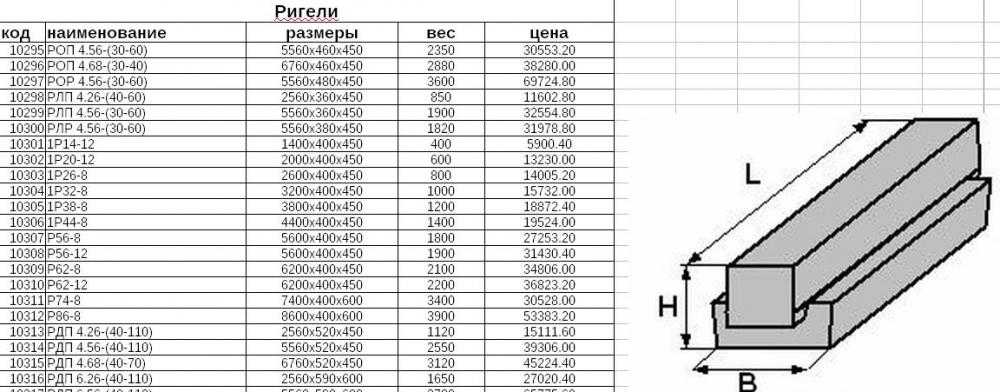

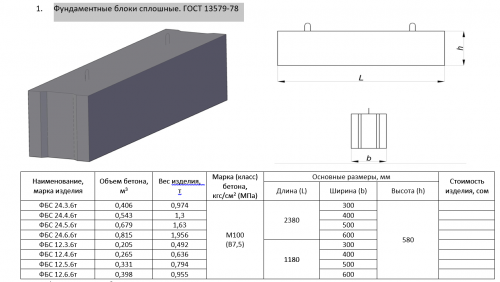

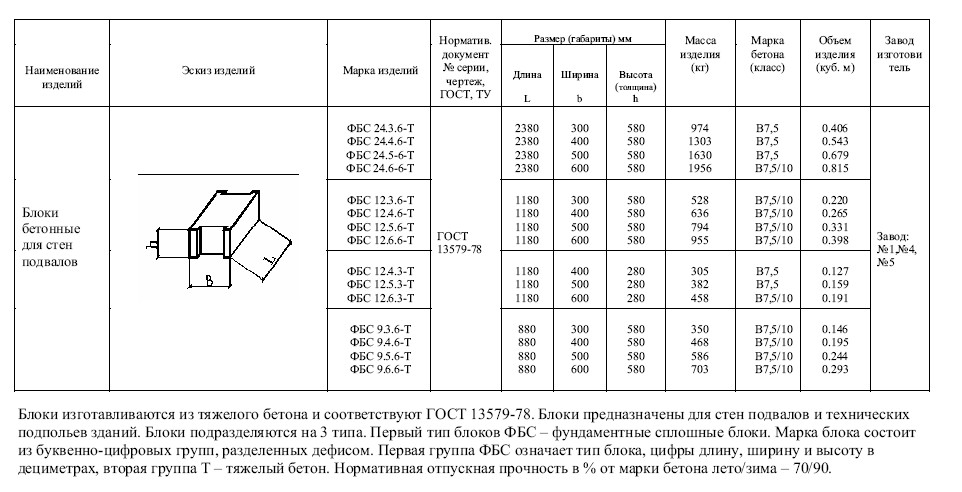

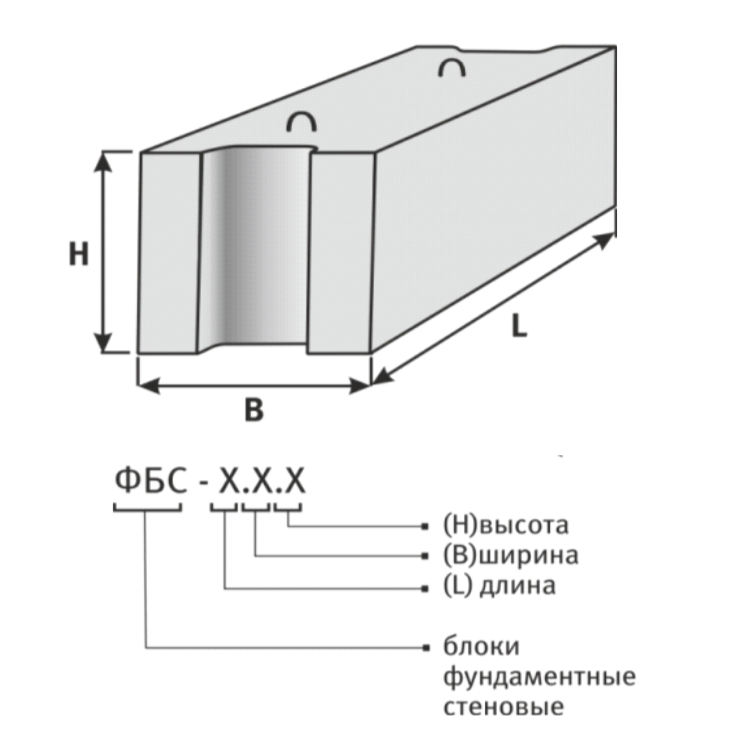

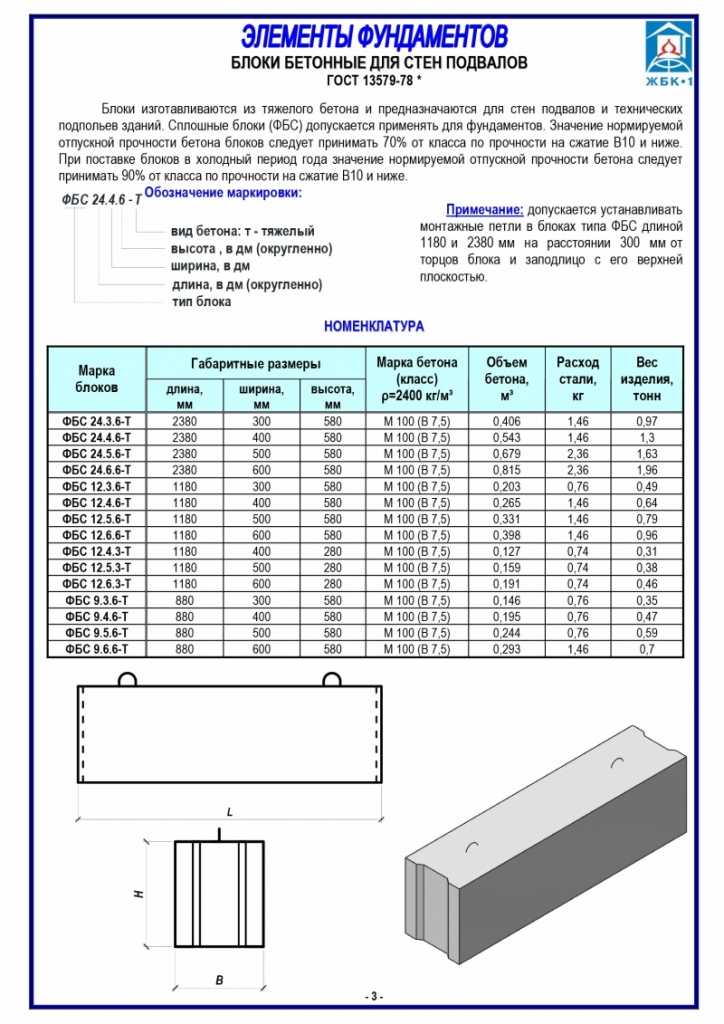

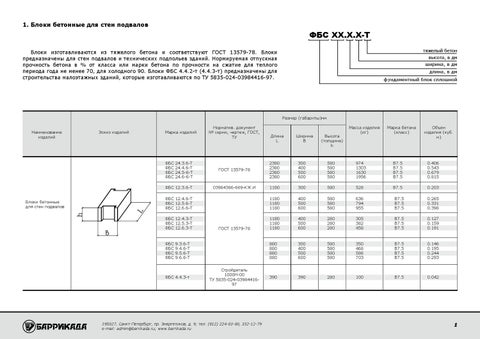

Маркировка фундаментных блоков

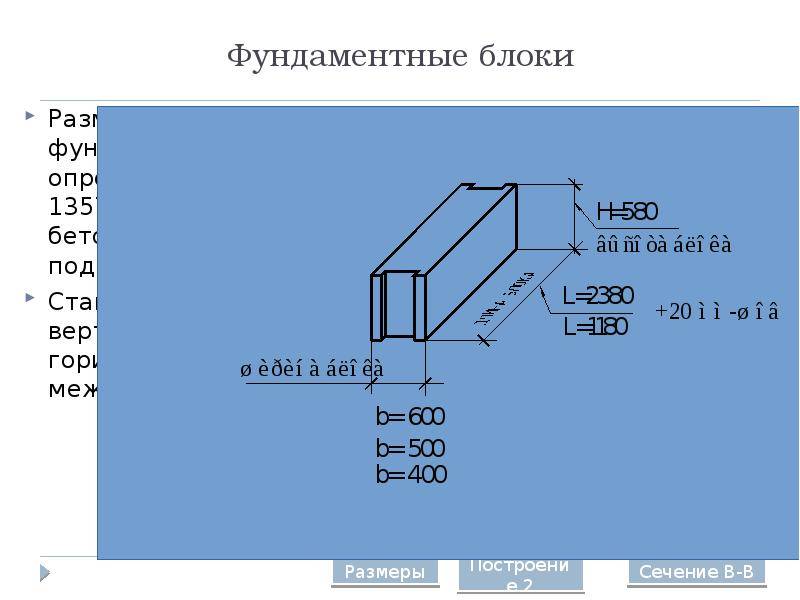

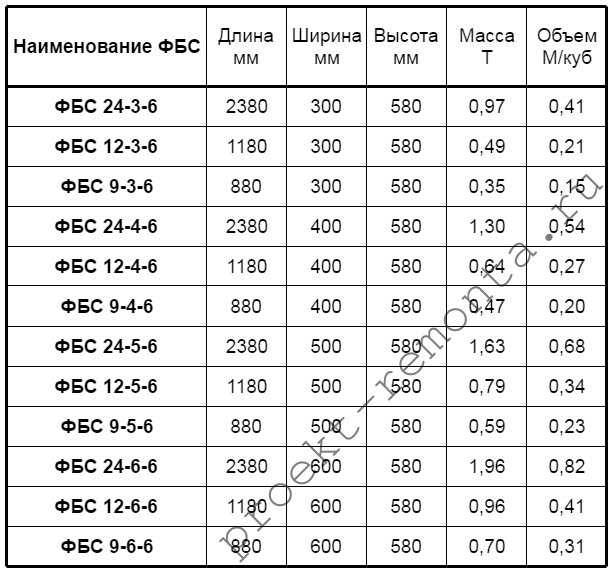

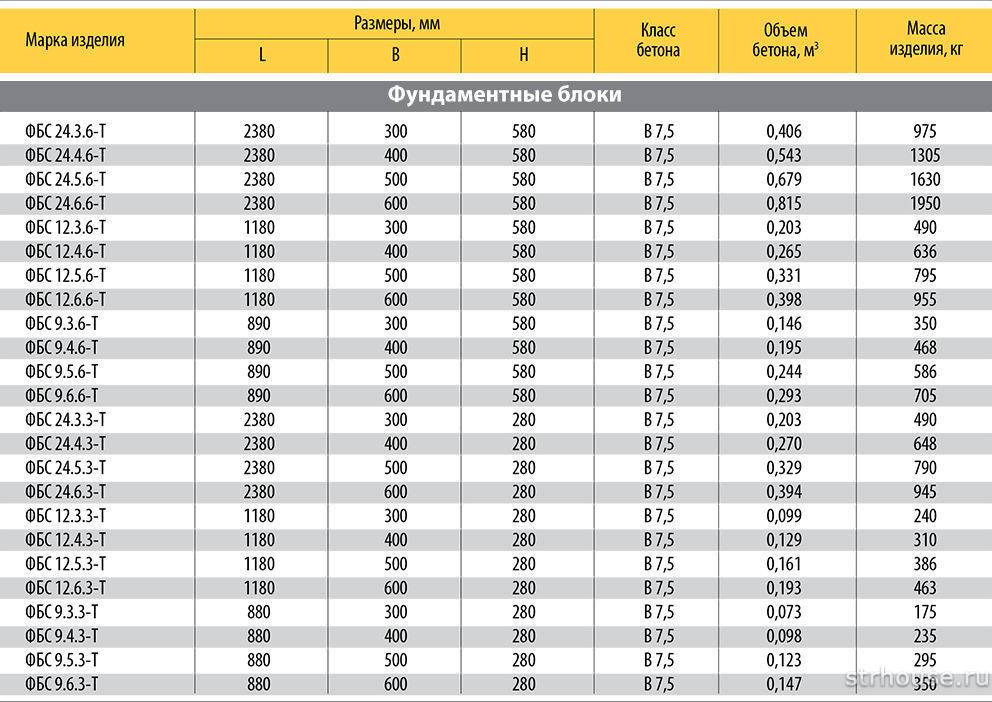

Из-за большого обилия размеров и несущих способностей фундаментных блоков, сформировалось несколько групп ФБС. Кроме веса, плотности, морозостойкости, важным этапом является и правильное определение с размерами ФБС. Последние показатели охватываются таким понятием как маркировка фундаментных блоков.

Традиционный выбор всегда останавливается на блоках прямоугольной или кубической форм с шириной 6 дм, что с технической стороны является наиболее обоснованным решением.

Цифровые показатели маркировки говорят о габаритных размерах блоков, выраженные в таких единицах измерения, как дециметры. Выпуск изделий регламентирован нормами, которые определяют соответствующие технические условия для типовых сборных конструкций.

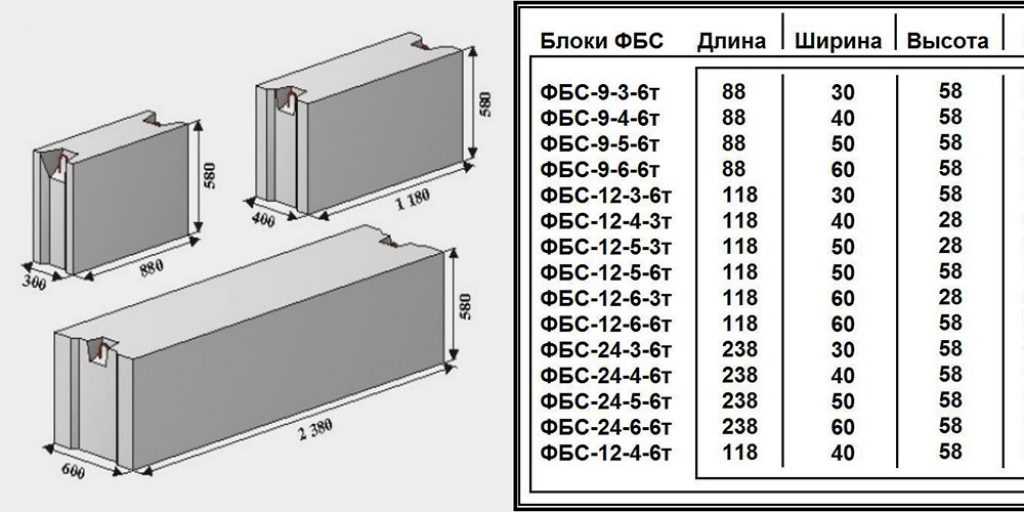

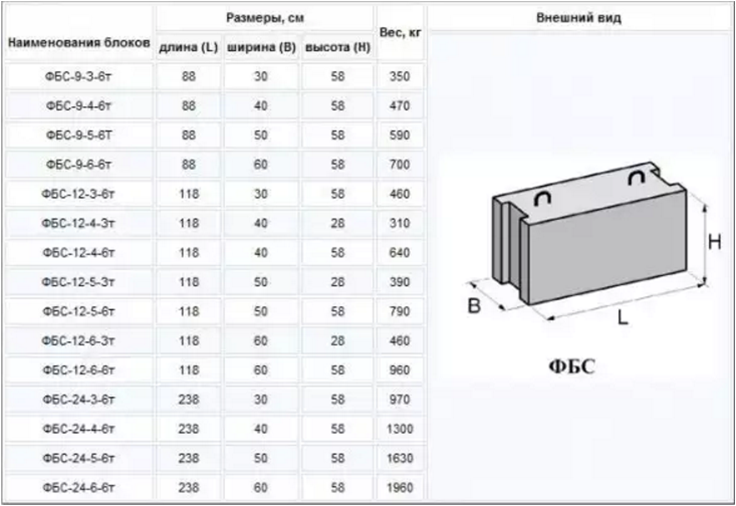

Стандартная ширина фундаментных блоков составляет 30-60 сантиметров, а стандартная высота – 60 сантиметров. Типичный показатель длины для блока охватывает диапазон от 60 до 240 сантиметра.

Типичный показатель длины для блока охватывает диапазон от 60 до 240 сантиметра.

Несмотря на то, что верхняя граница показателей ограничена, спецификация фундаментальных блоков предоставляет возможность определенным фирмам-производителям на заказ выливать изделия для крупногабаритных и нестандартных строительств.

Блоки ФБС в качестве основной своей задачи принимают и перераспределяют нагрузки на грунт. Поэтому размер (показатель маркировки блоков ФБС) изделия непосредственно зависит от величин нагрузок, которые будут оказывать вышележащие конструкции. Определить нагрузку можно при помощи подсчета.

Из-за соображений экономии ни в коем случае нельзя выбирать изделия меньшего размера, чем определены проектом, так как это скажется при эксплуатации здания в дальнейшем в виде огромных проблем.

Маркировка блоков ФБС — это своеобразный код, который содержит информацию параметров изделия для покупателя.

К примеру, ФБС 24-4-6 расшифровывается так:

Блок ФБС – (расшифровка) фундаментный блок стеновой:

- 24 – длина блока, которая составляет 2 м 40 см, соответственно показатель 12 приравнивается к 1 метру 20 сантиметрам, а показатель 9 – к 90 сантиметрам;

- 4 — ширина блока 40 см, соответственно показатель 3 приравнивается к 30 см,

- 6 – показатель высоты в 60 см.

Существуют и ФБС с 30-санитиметровой блок бетонный фундаментный.

Существуют и ФБС с 30-санитиметровой блок бетонный фундаментный.

Кроме выше всего перечисленного, следует обращать внимание и на буквы маркировки, так как железобетонные блоки для фундамента не всегда маркируются только аббревиатурой ФБС, но и аббревиатурами ФБВ (означает наличие вырезов), ФБП (в нижней зоне изделий имеются пустоты).

Их наличие, безусловно, окажет влияние на вес, и при этом уменьшит допустимые нагрузки на фундаментную конструкцию.

Таким образом, фундаментные блоки, серия которых обозначается в соответствующем документе, являются отличным изделием для монтажа прочного и надежного фундамента.

Блоки ФБС: сфера использования, размеры. Статьи о строительстве

- Главная

- Статьи

- Блоки ФБС: сфера использования, размеры

Аббревиатура ФБС расшифровывается как фундаментные блоки сплошные. Это строительный материал, используемый при возведении фундаментов под здания любого назначения. Блоки обладают монолитной конструкцией и определённой формой, оснащаются стальными петлями для выгрузки и установки на штатном месте. Благодаря высокой прочности и большим размерам, они позволяют оперативно создавать прочные фундаменты, выдерживающие серьёзные нагрузки от возводимых на них стенах.

09.12.2019

Блоки-плиты ФБС изготавливаются их следующих материалов:

Керамзитобетон или силикатный бетон – блоки из этих материалов отличаются невысокими плотностными и эксплуатационными характеристиками. Они используются для возведения фундаментов под лёгкие здания и хозяйственные постройки. Рекомендованная максимальная высота возводимых зданий – два этажа;

Они используются для возведения фундаментов под лёгкие здания и хозяйственные постройки. Рекомендованная максимальная высота возводимых зданий – два этажа;

-

Прочный лёгкий бетон марки B100 – блоки из этого бетона годятся для малоэтажного строительства. Они лёгкие, но прочные, отличаются лёгкостью в укладке;

-

Тяжёлые марки бетона от М100 до М200 – из этого бетона делаются самые популярные на строительном рынке фундаментные блоки ФБС. Самыми распространёнными являются блоки М100, они используются как в тёплом, так и в холодном климате. Для северных условий, где свирепствуют морозы, подойдут блоки ФБС из бетона марки М150 – они выдержат серьёзные перепады температур. Для строительства многоэтажных и тяжёлых зданий используются блоки из бетона М200 – они отличаются высокой прочностью и износостойкостью.

Помимо бетона, в конструкции фундаментных блоков присутствует арматура – она придаёт им дополнительную прочность при растягивающих нагрузках.

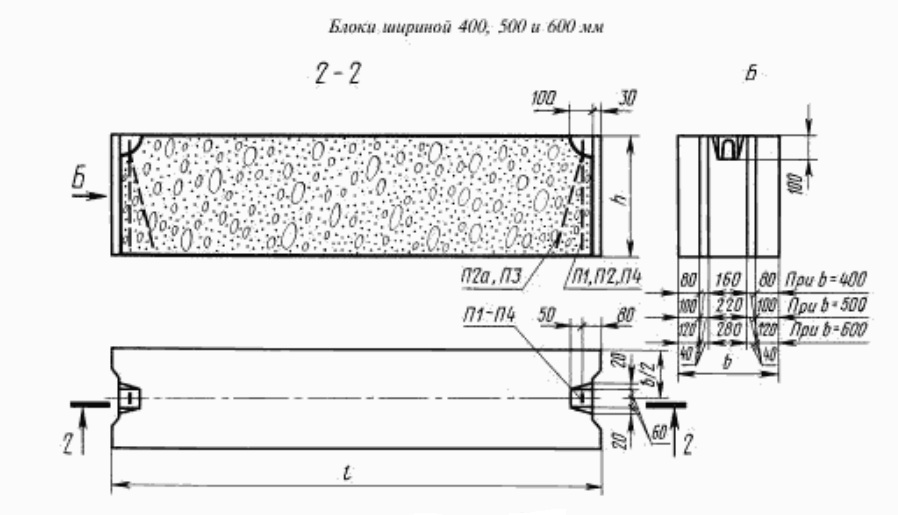

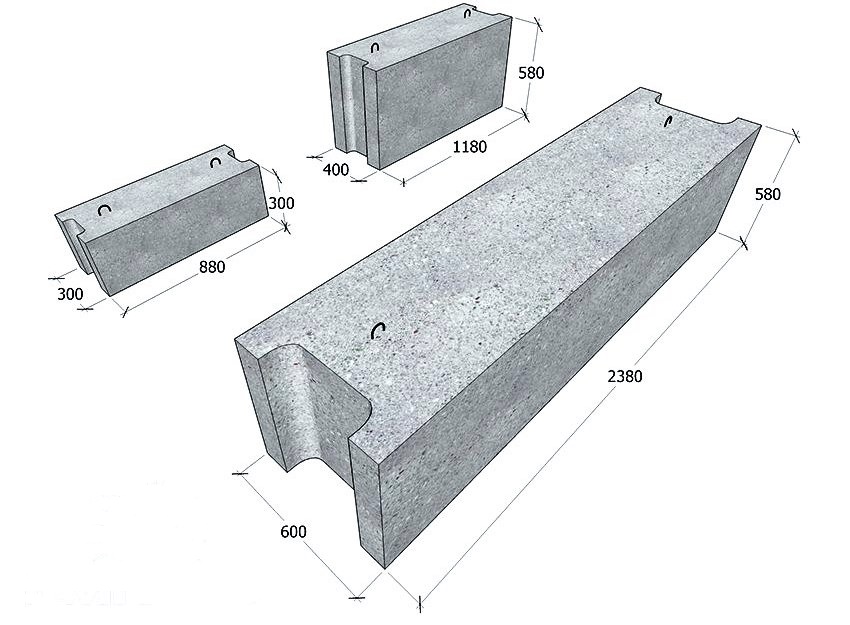

ГОСТ на фундаментные блоки ФБС предусматривает строго определённые габариты сторон. Наибольшей популярностью пользуются следующие блоки:

-

12.6.3 – ширина 600 мм, высота 280 мм, длина 1180 мм. Масса одного блока – 460 кг;

-

12.3.6 – ширина 300 мм, высота 580 мм, длина 1180 мм. Масса одного блока – 460 кг;

-

12.4.6 – ширина 400 мм, высота 580 мм, длина 1180 мм. Масса одного блока – 640 кг;

-

12.5.6 – ширина 500 мм, высота 580 мм, длина 1180 мм. Масса одного блока – 790 кг;

-

12.6.6 – ширина 600 мм, высота 580 мм, длина 1180 мм. Масса одного блока – 960 кг;

-

24.3.6 – ширина 300 мм, высота 580 мм, длина 2380 мм. Масса одного блока – 970 кг;

-

24.

4.6 – ширина 400 мм, высота 580 мм, длина 2380 мм. Масса одного блока – 1300 кг;

4.6 – ширина 400 мм, высота 580 мм, длина 2380 мм. Масса одного блока – 1300 кг;

-

24.5.6 – ширина 500 мм, высота 580 мм, длина 2380 мм. Масса одного блока – 1630 кг;

-

24.6.6 – ширина 600 мм, высота 580 мм, длина 2380 мм. Масса одного блока – 1960 кг.

Также в продаже присутствуют и более мелкие блоки – например, 9.6.6, 9.4.6 и 9.5.6.

Выбор блоков зависит от условий эксплуатации, размера фундамента, высоты и веса будущего здания. На слабых грунтах используются блоки 12.6.3, 12.6.6 и 24.6.6 – за счёт большой ширины они равномерно распределяют нагрузку на почву. При этом необходимо учитывать и толщину стен – для высоких и тяжёлых зданий зачастую используются блоки нескольких размеров, образующих мощный и устойчивый фундамент.

Создание фундамента из блоков

Фундаментные блоки обеспечивают самую быструю постройку фундаментов – достаточно поставить несколько плит друг на друга, связав их арматурой и цементным раствором. Установка блоков осуществляется с помощью подъёмного крана, так как их вес достигает двух тонн. Под здание площадью 100 кв. м. можно соорудить фундамент буквально за 2-3 без учёта рытья котлована.

Установка блоков осуществляется с помощью подъёмного крана, так как их вес достигает двух тонн. Под здание площадью 100 кв. м. можно соорудить фундамент буквально за 2-3 без учёта рытья котлована.

Тот же ленточный фундамент из бетона такой оперативности не даёт. Для него нужна опалубка, на сооружение и укрепление которой уйдёт несколько дней. Также необходимо завезти на строительную площадку материалы для замешивания раствора, подготовить производительную бетономешалку. Ускорить создание ленточного фундамента поможет автомиксер с бетоном или бетононасос. Но даже эти меры не обеспечат быстрой постройки такого фундамента – на ту же постройку площадью 100 кв. м, начиная от создания опалубки до окончания работ, уйдёт дней 10.

Фундаменты из блоков ФБС активно используются в многоэтажном строительстве – на блоках из высокопрочных марок бетона сооружаются жилые здания, строятся производственные цеха, возводятся частные дома и коттеджи, здания больниц и учебных заведений. Блоки из лёгкого бетона используются для возведения ангаров, хозяйственных построек, жилых зданий из облегчённых материалов (например, из дерева или лёгкого фальшбруса, проложенного теплоизоляцией).

Блоки из лёгкого бетона используются для возведения ангаров, хозяйственных построек, жилых зданий из облегчённых материалов (например, из дерева или лёгкого фальшбруса, проложенного теплоизоляцией).

Фундаментные блоки: преимущества и недостатки

Рассмотрим преимущества фундаментных блоков ФБС:

-

Лёгкость в монтаже – блоки похожи на элементы конструктора, что способствует быстрой сборке фундамента. К тому же они оснащаются пазами;

-

Высокая прочность – в наибольшей степени это касается блоков из тяжёлых сортов бетона;

-

Стойкость к негативным воздействиям окружающей среды – блоки ФБС выдерживают многократные перепады температур и воздействие атмосферных осадков;

-

Подходят для любых типов зданий – достаточно правильно подобрать блоки, ориентируясь на их размеры и материалы производства.

Недостатки – блоки требуют защиты от содержащейся в грунте влаги, им нужна выровненная песком площадка для укладки. Кроме того, фундаменты из ФБС, возвышающиеся над поверхностью строительной площадки, часто требуют теплоизоляции. Достоинств гораздо больше недостатоков, что обеспечивает блокам большой спрос.

Купить ФБС-блоки дешево и с доставкой по Волжскому, Волгограду и Волгоградской области вы сможете в производственно-коммерческой фирме Тибет. Мы работаем с 2006 года, обеспечивая стройматериалами как частных лиц, так и крупные строительные компании. Мы производим блоки ФБС на собственном оборудовании, контролируя качество готовой продукции. Подберите блоки подходящего размера, а мы доставим их на строительную площадку.

Назад к списку

Что такое шифрование? - BabyPips.com

Чтобы по-настоящему понять концепцию цифровых подписей, мы должны сначала понять, как работает шифрование .

Шифрование — ключевое понятие в криптографии.

Для того, чтобы понять процесс того, как транзакции « подписаны », что необходимо для того, чтобы иметь возможность тратить свои биткойны (и другие криптовалюты), вам необходимо ознакомиться с концепцией шифрования и ролью, которую оно играет.

Криптовалюты аккуратно используют шифрование, но для того, чтобы понять, как оно работает, мы должны сначала изучить обычное использование шифрования.

В криптографии шифрование — это метод, используемый для защиты конфиденциальности сообщения путем преобразования его в форму, которую может прочитать ТОЛЬКО предполагаемый получатель.

Все остальные увидят это как бессвязную абракадабру из случайных символов .

Что такое шифрование?

Шифрование — это процесс преобразования данных, таких как читаемый текст (называемый « открытый текст ») с использованием алгоритма (называемого « шифр »), чтобы сделать его нечитаемым для всех, кроме тех, кто обладающий специальными знаниями, обычно именуемый « ключом ».

Результатом процесса является зашифрованный текст (называемый « зашифрованный текст »).

В самом общем смысле шифрование означает использование « причудливая математика » и набор инструкций, которым следует компьютер (« алгоритм ») для маскировки и защиты данных.

Например, если вы отправляете сообщение и шифруете его, оно закодировано в формате, который не может быть прочитан или понят злоумышленником.

Эти алгоритмы скремблируют открытый текст данных в непонятный текст, известный как зашифрованный текст , который выглядит как тарабарщина без использования специального ключа, который его расшифровывает.

Here's an example of ciphertext that looks like gibberish:

EjQbCXilQmoEssL0tP1395IKLEAwSEhptF6ogdoHGZ1LHgpeon7PFWcADod/ir78LKdc72r17ZzwGCpQbd5XU7Tha7ESBhWe6EzGjxthdGBL+tSsj343yFTp6PgBOcZO

(If you've ever had one too many drinks, you've probably typed something similar. 🤣)

🤣)

This means once the data шифруется с помощью алгоритма, вы не можете интерпретировать его или угадать исходное содержание данных из зашифрованного текста. Таким образом, ваше сообщение защищено от непреднамеренных посторонних глаз.

Итого:

- Шифрование — это процесс преобразования открытого текста в зашифрованный текст. Этот зашифрованный текст представляет собой непонятный текст, известный как «зашифрованный текст». Поскольку зашифрованный текст никто не может прочитать, зашифрованный текст скрывает исходное сообщение от людей, которые не должны его видеть.

- Расшифровка — это процесс преобразования зашифрованного текста в незашифрованный t. По сути, — это обратная сторона шифрования 9.0004 . Он используется для расшифровки зашифрованного текста, чтобы только люди, которые должны получить доступ и прочитать сообщение, были единственными, кто мог это сделать.

Как работает шифрование?

На приведенном ниже рисунке вы можете увидеть, как данные изменяются из открытого текста в зашифрованный текст и обратно в открытый текст за счет использования шифрования и дешифрования « ключей ».

Ключи могут быть идентичными («симметричными») или уникальными («асимметричный»).

Это означает, что существует два основных типа шифрования:

- Симметричное шифрование : Этот тип шифрования является взаимным, что означает, что для шифрования и дешифрования данных используется один и тот же ключ.

- Асимметричное шифрование : Этот тип шифрования использует два ОТДЕЛЬНЫХ ключа для шифрования и дешифрования: закрытый ключ и открытый ключ.

По сути, если отправитель и получатель данных используют ОДИНАКОВЫЙ ключ для шифрования и расшифровки данных, это называется симметричное шифрование.

А если ключи РАЗНЫЕ для шифрования и дешифрования, то это асимметричное шифрование .

В криптографии « ключ » — это просто большое число (большое длинное число с большим количеством цифр) или последовательность цифр и букв.

Ключ используется для преобразования открытого текста в зашифрованный текст и наоборот (зашифрованный текст в открытый текст).

Криптовалюты используют только асимметричное шифрование , поэтому в дальнейшем я собираюсь сосредоточиться исключительно на асимметричном шифровании.

Патент США на конструкцию системы управления, устойчивой к кибератакам. Патент (патент № 11 099 951, выдан 24 августа 2021 г.)

Эта заявка находится на национальной фазе в соответствии с 35 U.S.C. § 371 международной патентной заявки № PCT/US2016/052037, поданной 16 сентября 2016 г., которая полностью включена в настоящий документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение в целом относится к повышению устойчивости систем управления к кибератакам с использованием различных процедур аварийного переключения безопасности. Раскрытая технология может применяться, например, в различных автоматизированных производственных средах, где используются промышленные контроллеры, такие как программируемые логические контроллеры (ПЛК) и распределенные системы управления (РСУ).

ИСХОДНАЯ ИНФОРМАЦИЯ

Традиционные решения по обеспечению безопасности для систем автоматизации и управления цехами были разработаны на основе концепции производственной ячейки. Сеть каждой производственной ячейки изолирована от других и защищена устройством безопасности, таким как концентратор брандмауэра/VPN (виртуальная частная сеть). Это решение было разработано исходя из предположения, что кибератаки исходят из внешнего мира (т. е. через канал связи между сетью производственной ячейки и сетью офиса). Кроме того, системы управления и системы безопасности работают индивидуально и независимо. Таким образом, инженеры по автоматизации и специалисты по ИТ-безопасности проектируют, программируют, управляют и контролируют управление и безопасность соответственно.

Существует несколько проблем с обычным решением для обеспечения безопасности автоматизации. Предположение о «производственных ячейках» больше не работает, потому что сети производственных ячеек становятся все более и более открытыми и динамичными, поскольку для сбора данных и диагностики используется все больше мобильных устройств, беспроводных датчиков и т. д. Эти устройства напрямую подключены к системам производственных цехов и, таким образом, представляют непосредственную угрозу безопасности для устройств автоматизации. Кроме того, производственные системы, основанные на парадигмах Интернета вещей (IoT), требуют систем управления для обмена данными и взаимодействия с запоминающими устройствами (и даже интеллектуальными устройствами), подключенными к поступающим материалам и заготовкам. Это создает повышенный риск кибератак, с которыми также не могут справиться механизмы защиты периметра.

д. Эти устройства напрямую подключены к системам производственных цехов и, таким образом, представляют непосредственную угрозу безопасности для устройств автоматизации. Кроме того, производственные системы, основанные на парадигмах Интернета вещей (IoT), требуют систем управления для обмена данными и взаимодействия с запоминающими устройствами (и даже интеллектуальными устройствами), подключенными к поступающим материалам и заготовкам. Это создает повышенный риск кибератак, с которыми также не могут справиться механизмы защиты периметра.

Соответственно, желательно обеспечить механизмы аварийного переключения безопасности, которые могут быть реализованы на уровне управления для противодействия кибератакам таким образом, чтобы свести к минимуму неблагоприятное воздействие на систему автоматизации в целом.

РЕЗЮМЕ

Варианты осуществления настоящего изобретения устраняют и устраняют один или более из вышеперечисленных недостатков и недостатков путем предоставления способов, систем и устройств, связанных с повышением устойчивости систем управления к кибератакам с использованием различных процедур аварийного переключения безопасности. Описанные здесь методы способны свести к минимуму неблагоприятные последствия кибератак и, таким образом, повысить эффективность контроля с точки зрения устойчивости.

Описанные здесь методы способны свести к минимуму неблагоприятные последствия кибератак и, таким образом, повысить эффективность контроля с точки зрения устойчивости.

В соответствии с некоторыми вариантами осуществления, способ выполнения аварийного переключения безопасности в промышленной производственной среде включает получение программируемым логическим контроллером (ПЛК) уведомления о том, что функциональный блок (FB) или функция (FC) в программируемом логическом контроллере был злонамеренно изменен . Затем ПЛК определяет, был ли функциональный блок или функция также злонамеренно изменены на отказоустойчивом вычислительном устройстве. Для обнаружения вредоносной версии могут использоваться различные методы. Например, в некоторых вариантах осуществления функциональный блок или функция содержит часть данных и часть цифровой подписи. Затем ПЛК может определить, является ли функциональный блок или функция злонамеренно измененным или нет на отказоустойчивом вычислительном устройстве, определяя, является ли частью цифровой подписи функционального блока или функции на отказоустойчивом вычислительном устройстве допустимой. В некоторых вариантах осуществления функциональный блок или функция отказоустойчивого вычислительного устройства представляет собой измененную копию функционального блока или функции ПЛК, которая, как более подробно поясняется ниже, обеспечивает дополнительную защиту от злонамеренной модификации. Если аварийное вычислительное устройство не изменено злонамеренно, операция аварийного переключения выполняется ПЛК. Эта операция включает в себя отправку блока данных, содержащего один или несколько входных параметров, в функциональный блок или функцию и получение выходных данных, полученных в результате выполнения функционального блока или функции с блоком данных на отказоустойчивом вычислительном устройстве.

В некоторых вариантах осуществления функциональный блок или функция отказоустойчивого вычислительного устройства представляет собой измененную копию функционального блока или функции ПЛК, которая, как более подробно поясняется ниже, обеспечивает дополнительную защиту от злонамеренной модификации. Если аварийное вычислительное устройство не изменено злонамеренно, операция аварийного переключения выполняется ПЛК. Эта операция включает в себя отправку блока данных, содержащего один или несколько входных параметров, в функциональный блок или функцию и получение выходных данных, полученных в результате выполнения функционального блока или функции с блоком данных на отказоустойчивом вычислительном устройстве.

В некоторых вариантах осуществления вышеупомянутого способа отказоустойчивое вычислительное устройство представляет собой устройство автоматизации в промышленной производственной среде. Например, резервным вычислительным устройством может быть второй ПЛК или ПК, на котором могут выполняться управляющие программы в ПЛК. Вычислительное устройство аварийного переключения может быть расположено в вычислительной среде, удаленной от промышленной производственной среды, или в локальной промышленной сети.

Вычислительное устройство аварийного переключения может быть расположено в вычислительной среде, удаленной от промышленной производственной среды, или в локальной промышленной сети.

В соответствии с другими вариантами осуществления настоящего изобретения способ обеспечения безопасности при сбое в промышленной производственной среде включает получение ПЛК блока данных от устройства автоматизации через сеанс связи по сети и определение того, что блок данных был изменен злонамеренно. Например, блок данных может быть блоком памяти, содержащим часть данных и часть цифровой подписи, и ПЛК определяет, что блок памяти был злонамеренно изменен, определяя, что часть цифровой подписи недействительна. В ответ на определение того, что блок данных был изменен злонамеренно, блок данных заменяется измененной копией блока данных для всех последующих операций, выполняемых ПЛК с использованием блока данных.

В некоторых вариантах осуществления измененная копия блока данных является копией блока данных, полученного ранее от устройства автоматизации. В других вариантах осуществления измененная реплика создается путем экстраполяции данных из одного или нескольких экземпляров блока данных, ранее полученных от устройства автоматизации. В некоторых вариантах осуществления измененная копия блока данных содержит одну или несколько команд/данных для перевода производственного процесса, управляемого ПЛК, в безопасный режим или безопасного прекращения производственного процесса.

В других вариантах осуществления измененная реплика создается путем экстраполяции данных из одного или нескольких экземпляров блока данных, ранее полученных от устройства автоматизации. В некоторых вариантах осуществления измененная копия блока данных содержит одну или несколько команд/данных для перевода производственного процесса, управляемого ПЛК, в безопасный режим или безопасного прекращения производственного процесса.

В качестве альтернативы или дополнения к использованию исправленной реплики в вышеупомянутом методе можно использовать множество альтернативных сетевых сеансов через один или несколько промежуточных ПЛК для будущей связи с устройством автоматизации. Например, альтернативные сетевые сеансы могут использоваться путем передачи сообщения-запроса на второй ПЛК через второй сеанс сетевой связи, запрашивающего, обменивается ли второй ПЛК с устройством автоматизации. Затем от второго ПЛК может быть получено ответное сообщение, указывающее, что второй ПЛК обменивается данными с устройством автоматизации через третий сеанс связи. Затем последующие блоки данных могут быть переданы на устройство автоматизации через второй ПЛК с использованием второго сеанса связи по сети и третьего сеанса связи.

Затем последующие блоки данных могут быть переданы на устройство автоматизации через второй ПЛК с использованием второго сеанса связи по сети и третьего сеанса связи.

В соответствии с другим аспектом настоящего изобретения система для обеспечения безопасности при отказе в промышленной производственной среде включает в себя ПЛК, содержащий энергонезависимый машиночитаемый носитель, хранящий прикладную программу, содержащую множество организационных блоков, множество функциональных блоков, и множество блоков данных. ПЛК дополнительно включает в себя один или несколько функциональных блоков безопасности, сконфигурированных для выполнения операции аварийного переключения в ответ на обнаружение злонамеренно измененного блока среди организационных блоков, функциональных блоков или блоков данных. Эта операция перехода на другой ресурс включает одно или несколько из следующих действий. Во-первых, если злонамеренно измененный блок является функциональным блоком или функцией, эквивалентный функциональный блок или функция, расположенные на отказоустойчивом вычислительном устройстве, используются для выполнения операций для функционального блока или функции во время выполнения прикладной программы. Во-вторых, если злонамеренно измененный блок получен от устройства автоматизации в течение первого сетевого сеанса, множество альтернативных сетевых сеансов через один или несколько промежуточных ПЛК используются для будущей связи с устройством автоматизации. В-третьих, злонамеренно измененный блок может быть заменен измененной копией злонамеренно измененного блока для всех последующих операций, выполняемых ПЛК с использованием злонамеренно измененного блока.

Во-вторых, если злонамеренно измененный блок получен от устройства автоматизации в течение первого сетевого сеанса, множество альтернативных сетевых сеансов через один или несколько промежуточных ПЛК используются для будущей связи с устройством автоматизации. В-третьих, злонамеренно измененный блок может быть заменен измененной копией злонамеренно измененного блока для всех последующих операций, выполняемых ПЛК с использованием злонамеренно измененного блока.

В некоторых вариантах системы отказоустойчивое вычислительное устройство расположено в промышленной производственной среде. Например, резервным вычислительным устройством может быть второй ПЛК или ПК, на котором могут выполняться прикладные программы в ПЛК. Вычислительное устройство может быть расположено в вычислительной среде, удаленной от среды промышленного производства, или может быть подключено к ПЛК через промышленную сеть.

Дополнительные признаки и преимущества изобретения станут очевидными из следующего подробного описания иллюстративных вариантов осуществления со ссылками на прилагаемые чертежи.

Вышеизложенные и другие аспекты настоящего изобретения лучше всего понятны из следующего подробного описания, если читать его вместе с прилагаемыми чертежами. В целях иллюстрации изобретения на чертежах показаны варианты осуществления, которые в настоящее время являются предпочтительными, однако следует понимать, что изобретение не ограничено раскрытыми конкретными инструментами. В чертежи включены следующие рисунки:

РИС. 1 показано, как в соответствии с некоторыми вариантами осуществления можно управлять переходом на другой ресурс с помощью других ПЛК, когда функциональные блоки (FB) и/или функции (FC) входят в состав одного ПЛК;

РИС. 2A представляет пример аварийного переключения в соответствии с некоторыми вариантами осуществления, где используется альтернативный сеанс связи, когда содержится один сеанс связи;

РИС. 2В продолжает пример, представленный на фиг. 2А;

РИС. 3 представляет пример выполнения способа аварийного переключения в соответствии с некоторыми вариантами осуществления с использованием «исправленной реплики», когда содержит FB, FC или DB;

3 представляет пример выполнения способа аварийного переключения в соответствии с некоторыми вариантами осуществления с использованием «исправленной реплики», когда содержит FB, FC или DB;

РИС. 4 демонстрирует пример метода репликации для FB, FC и DB, который заменяет исходные инструкции управления в OBxx, показанные на фиг. 3;

РИС. 5 представляет собой иллюстрацию ПЛК, реализующего сильно связанную систему управления и безопасности на устаревшем оборудовании, в соответствии с некоторыми вариантами осуществления;

РИС. 6 показывает реализацию системы безопасности на открытом контроллере согласно некоторым вариантам осуществления; и

РИС. 7 демонстрирует ПЛК управления и безопасности с приложением кибербезопасности согласно некоторым вариантам осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Здесь описаны системы, способы и устройства, которые в целом относятся к повышению отказоустойчивости систем управления против кибератак с использованием различных процедур аварийного переключения безопасности. Системы управления, такие как программируемые логические контроллеры (ПЛК) или распределенная система управления (РСУ), становятся все более и более мощными благодаря многоядерности, большей вычислительной мощности и гораздо большему объему памяти. Таким образом, имеет смысл перенести некоторые процедуры кибербезопасности с устройств безопасности, таких как брандмауэры и виртуальные частные сети на границе производственной ячейки, на сами системы управления без ущерба для эффективности управления. Описанные здесь методы могут поддерживать основные функции управления, даже когда часть приложений ПЛК скомпрометирована, и, следовательно, улучшать производительность с точки зрения отказоустойчивости системы. Кроме того, раскрытые методы могут свести к минимуму неблагоприятное воздействие кибератак, которые злонамеренно изменяют приложения ПЛК или блоки данных связи.

Системы управления, такие как программируемые логические контроллеры (ПЛК) или распределенная система управления (РСУ), становятся все более и более мощными благодаря многоядерности, большей вычислительной мощности и гораздо большему объему памяти. Таким образом, имеет смысл перенести некоторые процедуры кибербезопасности с устройств безопасности, таких как брандмауэры и виртуальные частные сети на границе производственной ячейки, на сами системы управления без ущерба для эффективности управления. Описанные здесь методы могут поддерживать основные функции управления, даже когда часть приложений ПЛК скомпрометирована, и, следовательно, улучшать производительность с точки зрения отказоустойчивости системы. Кроме того, раскрытые методы могут свести к минимуму неблагоприятное воздействие кибератак, которые злонамеренно изменяют приложения ПЛК или блоки данных связи.

РИС. 1 показано, как в соответствии с некоторыми вариантами осуществления можно управлять переходом на другой ресурс с помощью других ПЛК, когда FB и/или функции (FC) входят в состав одного ПЛК. В этом примере предположим, что FB- 212 в PLC- 1 105 является функциональным блоком управления насосной станцией охлаждения (включая датчики 110 , насосы 115 и клапаны 1040 9004). FB- 212 также используется в PLC- 2 125 . В некоторых вариантах осуществления FB- 212 может использоваться для управления другой насосной станцией охлаждения (не показана на рис. 1) или аналогичным набором устройств. Альтернативно, в других вариантах осуществления FB- 212 может просто оставаться незанятым в PLC- 2 125 , когда он не используется.

В этом примере предположим, что FB- 212 в PLC- 1 105 является функциональным блоком управления насосной станцией охлаждения (включая датчики 110 , насосы 115 и клапаны 1040 9004). FB- 212 также используется в PLC- 2 125 . В некоторых вариантах осуществления FB- 212 может использоваться для управления другой насосной станцией охлаждения (не показана на рис. 1) или аналогичным набором устройств. Альтернативно, в других вариантах осуществления FB- 212 может просто оставаться незанятым в PLC- 2 125 , когда он не используется.

Агент Application Security 130 ПЛК настроен на выполнение проверки целостности приложений в блоках, используемых каждым ПЛК 105 , 125 , например, путем периодической проверки и проверки блоков на соответствие предварительно созданной цифровой подписи. Когда ПЛК Application Security Agent 130 обнаруживает, что FB- 212 в PLC- 1 105 злонамеренно пересмотрен Hacker 135 , PLC- 1 10000 40004 Создает соединение с PLC- 2 125 . сеанс связи с PLC- 2 125 текущий существует. Затем PLC- 1 105 проверяет, изменен ли FB- 112 злонамеренно или нет. Если FB- 112 в PLC- 2 125 в порядке, PLC- 1 105 отправляет блок данных (DB), который содержит все параметры для управления насосной станцией охлаждающей воды (включая архитектуру и данные датчика в реальном времени, такие как температура) на PLC- 2 125 . PLC- 2 125 запускает FB- 212 в PLC- 2 125 и вычисляет выходные данные, такие как команды (открыть/закрыть) для насосов и настройки (50%) для пропорциональных клапанов.

Когда ПЛК Application Security Agent 130 обнаруживает, что FB- 212 в PLC- 1 105 злонамеренно пересмотрен Hacker 135 , PLC- 1 10000 40004 Создает соединение с PLC- 2 125 . сеанс связи с PLC- 2 125 текущий существует. Затем PLC- 1 105 проверяет, изменен ли FB- 112 злонамеренно или нет. Если FB- 112 в PLC- 2 125 в порядке, PLC- 1 105 отправляет блок данных (DB), который содержит все параметры для управления насосной станцией охлаждающей воды (включая архитектуру и данные датчика в реальном времени, такие как температура) на PLC- 2 125 . PLC- 2 125 запускает FB- 212 в PLC- 2 125 и вычисляет выходные данные, такие как команды (открыть/закрыть) для насосов и настройки (50%) для пропорциональных клапанов. Следующий PLC- 2 125 отправляет выходные данные на PLC- 1 105 . Затем PLC- 1 105 использует полученные данные для управления исполнительными устройствами или для других приложений в PLC- 1 105 .

Следующий PLC- 2 125 отправляет выходные данные на PLC- 1 105 . Затем PLC- 1 105 использует полученные данные для управления исполнительными устройствами или для других приложений в PLC- 1 105 .

Следует отметить, что пример, представленный на фиг. 1, может ухудшить эффективность управления с точки зрения скорости отклика из-за обмена данными по сети. Тем не менее, он может поддерживать основные функции управления даже при злонамеренном изменении FB- 212 в PLC- 1 105 , что сводит к минимуму неблагоприятное воздействие этой кибератаки.

РИС. 2А и 2В представляют пример аварийного переключения согласно некоторым вариантам осуществления, где альтернативный сеанс связи используется, когда состоит один сеанс связи. В этом примере имеется три сеанса связи между человеко-машинным интерфейсом (ЧМИ) 220 и ПЛК. ИНЖИР. 2А показан первый сеанс («Сеанс 1 »), где ПЛК- 1 205 отправляет DB- 101 на ЧМИ 220 и получает данные от ЧМИ 220 9.0004 в БД- 102 . PLC- 1 205 отправляет DB- 201 в PLC- 3 225 и получает данные от PLC- 3 225 in DB PLC- 3 225 отправляет DB- 211 на HMI 220 и получает данные от HMI 220 в DB- 212 . Предположим, что каждая БД, используемая для связи, включает в себя часть данных и часть цифровой подписи.

ИНЖИР. 2А показан первый сеанс («Сеанс 1 »), где ПЛК- 1 205 отправляет DB- 101 на ЧМИ 220 и получает данные от ЧМИ 220 9.0004 в БД- 102 . PLC- 1 205 отправляет DB- 201 в PLC- 3 225 и получает данные от PLC- 3 225 in DB PLC- 3 225 отправляет DB- 211 на HMI 220 и получает данные от HMI 220 в DB- 212 . Предположим, что каждая БД, используемая для связи, включает в себя часть данных и часть цифровой подписи.

Когда ПЛК- 1 205 обнаруживает, что DB 102 от HMI 220 к PLC- 1 205 в PLC- 1 2045 900, так как следующая цифровая подпись может быть изменена злонамеренно выполняется, как показано на фиг. 2Б. Сначала ПЛК- 1 205 проверяет наличие других маршрутов для обмена данными с HMI 220 , отправляя запросное сообщение другим партнерам по связи, и находит сеанс связи Session_ 2 с ПЛК- 3 225 . PLC- 3 225 отвечает, что связь Session_ 3 существует между ним и HMI 220 , и сеанс в настоящее время полностью функционирует. PLC- 1 205 переупаковывает данные из DB- 101 в DB- 201 и отправляет DB- 201 в PLC- 3 024. PLC- 3 225 переупаковывает данные в DB- 201 и отправляет его на HMI 220 . Затем HMI 220 повторно упаковывает данные, которые должны быть отправлены на PLC- 1 205 , и отправляет их на PLC- 3 225 .

2Б. Сначала ПЛК- 1 205 проверяет наличие других маршрутов для обмена данными с HMI 220 , отправляя запросное сообщение другим партнерам по связи, и находит сеанс связи Session_ 2 с ПЛК- 3 225 . PLC- 3 225 отвечает, что связь Session_ 3 существует между ним и HMI 220 , и сеанс в настоящее время полностью функционирует. PLC- 1 205 переупаковывает данные из DB- 101 в DB- 201 и отправляет DB- 201 в PLC- 3 024. PLC- 3 225 переупаковывает данные в DB- 201 и отправляет его на HMI 220 . Затем HMI 220 повторно упаковывает данные, которые должны быть отправлены на PLC- 1 205 , и отправляет их на PLC- 3 225 . PLC- 3 225 повторно упаковывает полученные данные и отправляет на PLC- 1 205 .

PLC- 3 225 повторно упаковывает полученные данные и отправляет на PLC- 1 205 .

Обратите внимание, что это решение, представленное на РИС. 2, также может ухудшить эффективность управления с точки зрения скорости отклика из-за обмена данными по сети. Тем не менее, он может поддерживать основные функции управления, даже когда DB- 102 , полученный от HMI 220 в PLC- 1 205 , изменен злонамеренно и, таким образом, сводит к минимуму неблагоприятное воздействие этой кибератаки.

РИС. 3 представлен пример выполнения способа 300 аварийного переключения согласно некоторым вариантам осуществления с использованием «исправленной реплики», когда FB или DB содержит. Используемый здесь термин «пересмотренная реплика» относится к FB или DB, которые обеспечивают те же функциональные возможности или информацию, соответственно, что и другие FB или DB, но с другими низкоуровневыми данными. Эту измененную копию можно получить, внеся незначительные изменения в базовый исходный код. Например, последовательность нескольких инструкций может быть изменена без изменения логики управления функциональным блоком. Таким образом, этот способ может немного усложнить хакерам взлом реплики. Реализация измененной реплики может варьироваться в зависимости от базовой архитектуры системы. Например, в системах управления Siemens код списка операторов (STL) компилируется в байтовый исполняемый код MC7, который затем передается в ПЛК. Пересмотренная копия FB может быть создана путем создания нового FB, который обеспечивает ту же функциональность, что и исходный, но с другим байт-кодом MC7.

Эту измененную копию можно получить, внеся незначительные изменения в базовый исходный код. Например, последовательность нескольких инструкций может быть изменена без изменения логики управления функциональным блоком. Таким образом, этот способ может немного усложнить хакерам взлом реплики. Реализация измененной реплики может варьироваться в зависимости от базовой архитектуры системы. Например, в системах управления Siemens код списка операторов (STL) компилируется в байтовый исполняемый код MC7, который затем передается в ПЛК. Пересмотренная копия FB может быть создана путем создания нового FB, который обеспечивает ту же функциональность, что и исходный, но с другим байт-кодом MC7.

Продолжая со ссылкой на фиг. 3, все организационные блоки (OB) работают от «Start» до «End», обращаются к памяти ПЛК, считывают FB, FC и DB и записывают данные обратно в DB. При программировании OB следует учитывать, что если один важный FB, или FC, или DB будет скомпрометирован. Следовательно, необходимо создать другие безопасные «пути» для прохождения через OB. Пример на фиг. 3 показан FB 101 , функциональный блок вызывается в OBxx. Обратите внимание, что DB 101 используется FB 101 , при условии, что этот блок данных поддерживает обмен данными с другими одноранговыми устройствами, такими как HMI или PLC. Опять же, предполагается, что OB не скомпрометированы, а FB 101 и DB 101 могут быть скомпрометированы.

Пример на фиг. 3 показан FB 101 , функциональный блок вызывается в OBxx. Обратите внимание, что DB 101 используется FB 101 , при условии, что этот блок данных поддерживает обмен данными с другими одноранговыми устройствами, такими как HMI или PLC. Опять же, предполагается, что OB не скомпрометированы, а FB 101 и DB 101 могут быть скомпрометированы.

РИС. 4 демонстрирует пример метода реплики 400 для FB и DB, который заменяет исходные инструкции управления в OBxx, показанные на фиг. 4. Пересмотренные реплики FB и DB создаются следующим образом. FB 201 является измененной копией FB 101 (например, FB 201 имеет ту же функцию, что и FB 101 , однако их коды MC7 отличаются). DB 201 является заменой DB 101 , когда ПЛК обнаруживает, что полученный DB 101 скомпрометирован. Существует несколько методов, которые можно использовать для создания реплики блока данных. В некоторых вариантах осуществления DB 101 копируется в том виде, в каком она была получена и проверена в последний раз перед компрометацией, в DB 201 . В других вариантах осуществления блок данных DB 201 создается путем экстраполяции некоторых данных. Например, DB 101 может включать показания температуры. Таким образом, набор рассчитанных показаний может быть сгенерирован путем экстраполяции на основе предыдущих показаний, которые были подтверждены. В других вариантах набор команд/данных создается в БД 9.0003 201 , если DB 101 содержит команды от ЧМИ, перевести производственный процесс в безопасный режим или безопасно остановить производственный процесс;

Существует несколько методов, которые можно использовать для создания реплики блока данных. В некоторых вариантах осуществления DB 101 копируется в том виде, в каком она была получена и проверена в последний раз перед компрометацией, в DB 201 . В других вариантах осуществления блок данных DB 201 создается путем экстраполяции некоторых данных. Например, DB 101 может включать показания температуры. Таким образом, набор рассчитанных показаний может быть сгенерирован путем экстраполяции на основе предыдущих показаний, которые были подтверждены. В других вариантах набор команд/данных создается в БД 9.0003 201 , если DB 101 содержит команды от ЧМИ, перевести производственный процесс в безопасный режим или безопасно остановить производственный процесс;

Как показано на РИС. 4, ПЛК сначала выбирает для запуска обычный функциональный блок FB 101 и блок данных DB 101 . Если FB 101 скомпрометирован, ПЛК вместо этого запустит FB 201 , копию FB 101 . Если DB 101 , блок данных, отправленный одноранговыми ПЛК или HMI, скомпрометирован, ПЛК будет использовать DB 9.0003 201 вместо DB 101 . Обратите внимание, что функции (FC) могут обрабатываться так же, как и FB. Например, реплика FC 201 может быть создана для FC 101 . Опять же, FC 201 можно немного изменить, и поэтому он имеет ту же функциональность, что и FC 101 , однако код MC7 FC 201 отличается от кода FC 101 .

Если FB 101 скомпрометирован, ПЛК вместо этого запустит FB 201 , копию FB 101 . Если DB 101 , блок данных, отправленный одноранговыми ПЛК или HMI, скомпрометирован, ПЛК будет использовать DB 9.0003 201 вместо DB 101 . Обратите внимание, что функции (FC) могут обрабатываться так же, как и FB. Например, реплика FC 201 может быть создана для FC 101 . Опять же, FC 201 можно немного изменить, и поэтому он имеет ту же функциональность, что и FC 101 , однако код MC7 FC 201 отличается от кода FC 101 .

Чтобы обобщить процесс аварийного переключения, в ПЛК может быть встроен механизм репликации всех FC, FB и DB, причем перед выполнением каждого FC или FB будет выполняться проверка целостности, и, если проверка не пройдена, соответствующая реплика Будет использоваться блок FC, FB или DB. Этот механизм может быть встроен в инженерный инструмент в процессе компиляции пользовательских программ, поэтому инженерам не нужно знать об этом процессе. Во время компиляции пользовательские программы, такие как FC и FB, будут реплицированы с изменениями, поэтому их сигнатуры будут другими. Во время развертывания все пользовательские программы и реплицированные программы будут загружены в ПЛК. Среда выполнения ПЛК выполнит дополнительные проверки целостности и операции переключения.

Этот механизм может быть встроен в инженерный инструмент в процессе компиляции пользовательских программ, поэтому инженерам не нужно знать об этом процессе. Во время компиляции пользовательские программы, такие как FC и FB, будут реплицированы с изменениями, поэтому их сигнатуры будут другими. Во время развертывания все пользовательские программы и реплицированные программы будут загружены в ПЛК. Среда выполнения ПЛК выполнит дополнительные проверки целостности и операции переключения.

В некоторых вариантах осуществления один или несколько обсуждаемых здесь сценариев аварийного переключения безопасности могут быть реализованы с использованием реализации резервного ПЛК, в которой данные и выполнение зеркально отображаются между двумя ПЛК. Различные этапы (например, проверка целостности DB, FB или FC), описанные в приведенных выше сценариях, могут быть непосредственно реализованы поверх существующих каналов передачи данных, что позволяет переключать управление между двумя ПЛК по мере необходимости для реагирования на атаку.

В общем, методы, описанные здесь, могут быть реализованы на любом ПЛК или аналогичной архитектуре устройства уровня управления. ИНЖИР. 5 иллюстрирует ПЛК 9.0003 500 реализация высокосвязанной системы управления и безопасности на устаревшем оборудовании (например, Siemens Simatic S7 300 ) в соответствии с некоторыми вариантами осуществления. В ПЛК 500 базовые системные функции 510 , такие как управление памятью, обработка ввода/вывода и обмен данными, находятся над операционной системой 505 . Обычно поставщики систем предоставляют некоторые функциональные блоки управления (FB) 515 (например, пропорционально-интегрально-дифференциальное управление, управление движением и т. д. и другие стандартные FB 520 (например, анализ и преобразование данных). Некоторые из FB 530 могут быть разработаны пользователями. Прикладная программа 525 находится на верхнем уровне ПЛК 500 .

Поскольку продукты ПЛК высокого класса обладают достаточной вычислительной мощностью и памятью, основные функции безопасности, такие как шифрование и дешифрование, могут быть реализованы в рамках основных системных функций 510 . Кроме того, пользователи могут вызывать FB безопасности в рамках стандартных FB 520 с интерфейсом ключей, информацией о сеансе и т. д. Различные функции безопасности могут быть предоставлены в рамках основных функций системы 510 . Например, в некоторых вариантах осуществления функции безопасности включают в себя криптографию, управление доступом (по устройству, MAC-адресу, IP-адресу и даже роли), обнаружение вторжений и управление инцидентами безопасности. Эти функции безопасности могут быть настроены через системный функциональный блок, и все связанные данные могут быть сохранены в системном блоке данных. В некоторых вариантах осуществления политики безопасности могут быть скорректированы «на лету» через системные функциональные блоки в зависимости от состояния системы управления. Например, поставщики систем могут модернизировать или исправлять систему управления только тогда, когда система управления не выполняет критический производственный процесс, чтобы гарантировать, что критический производственный процесс не будет прерван. Кроме того, в некоторых вариантах осуществления функции безопасности в рамках основных системных функций 510 может быть настроен для информирования системы управления, если она подвергается кибератаке, о том, можно ли полностью или частично смягчить обнаруженную атаку. Таким образом, ПЛК 500 или система управления в целом могут решить, нужно ли ей работать в безопасном режиме, или остановить производство после окончания текущей партии, или остановить производство сразу.

Например, поставщики систем могут модернизировать или исправлять систему управления только тогда, когда система управления не выполняет критический производственный процесс, чтобы гарантировать, что критический производственный процесс не будет прерван. Кроме того, в некоторых вариантах осуществления функции безопасности в рамках основных системных функций 510 может быть настроен для информирования системы управления, если она подвергается кибератаке, о том, можно ли полностью или частично смягчить обнаруженную атаку. Таким образом, ПЛК 500 или система управления в целом могут решить, нужно ли ей работать в безопасном режиме, или остановить производство после окончания текущей партии, или остановить производство сразу.

В некоторых вариантах осуществления функции безопасности в рамках основных системных функций 510 содержат расширенные датчики, которые генерируют данные журнала, специфичные для требований системы управления информацией и событиями безопасности (SIEM), развернутой для всей сети. Благодаря интеллекту системы управления ведение журнала может быть скорректировано «на лету» по команде из системы SIEM для обработки, например, обновленной информации об угрозах или индикаторов компрометации, следовательно, за пределами простых уровней ведения журнала, которые переключают степень детализации. В результате улучшится качество данных журнала и, следовательно, уменьшится количество ложных срабатываний в SIEM. Усовершенствованные датчики также могут включать в себя интеллектуальные приманки в системах управления, например, где функциональность моделируется во время простоев, поскольку любое взаимодействие с неиспользуемым устройством указывает на неправильное использование с очень низким уровнем ложных срабатываний.

Благодаря интеллекту системы управления ведение журнала может быть скорректировано «на лету» по команде из системы SIEM для обработки, например, обновленной информации об угрозах или индикаторов компрометации, следовательно, за пределами простых уровней ведения журнала, которые переключают степень детализации. В результате улучшится качество данных журнала и, следовательно, уменьшится количество ложных срабатываний в SIEM. Усовершенствованные датчики также могут включать в себя интеллектуальные приманки в системах управления, например, где функциональность моделируется во время простоев, поскольку любое взаимодействие с неиспользуемым устройством указывает на неправильное использование с очень низким уровнем ложных срабатываний.

РИС. 6 показана реализация системы , 600, с высокой степенью связи на открытом контроллере в соответствии с некоторыми вариантами осуществления. Например, Siemens SIMATIC ET 200SP Open PLC представляет собой контроллер такого типа, который сочетает в себе функции программного контроллера на базе ПК с виртуализацией. Как показано на фиг. 6, на ПК размещены две виртуальные машины (два ядра) 605 и 610 , на которых выполняются приложения Windows и приложения ПЛК соответственно. Приложения ПЛК и Windows взаимодействуют друг с другом через внутреннюю связь 615 . ПЛК на базе ПК может продолжать работать, даже если Windows закрыта. На основе этой архитектуры функции защиты от отказа могут быть реализованы на любой виртуальной машине 605 и 610 . Например, виртуальная машина 605 может включать в себя одно или несколько приложений Windows, предназначенных для обеспечения безопасности. В качестве альтернативы (или дополнительно) виртуальная машина , 610, может включать в себя одну или несколько реализаций безопасности на основе FB, подобных рассмотренным выше в отношении фиг. 5. В некоторых вариантах осуществления, основанных на Open Controller, может использоваться платформа мониторинга сети на основе UNIX с открытым исходным кодом (например, Bro).

Как показано на фиг. 6, на ПК размещены две виртуальные машины (два ядра) 605 и 610 , на которых выполняются приложения Windows и приложения ПЛК соответственно. Приложения ПЛК и Windows взаимодействуют друг с другом через внутреннюю связь 615 . ПЛК на базе ПК может продолжать работать, даже если Windows закрыта. На основе этой архитектуры функции защиты от отказа могут быть реализованы на любой виртуальной машине 605 и 610 . Например, виртуальная машина 605 может включать в себя одно или несколько приложений Windows, предназначенных для обеспечения безопасности. В качестве альтернативы (или дополнительно) виртуальная машина , 610, может включать в себя одну или несколько реализаций безопасности на основе FB, подобных рассмотренным выше в отношении фиг. 5. В некоторых вариантах осуществления, основанных на Open Controller, может использоваться платформа мониторинга сети на основе UNIX с открытым исходным кодом (например, Bro). Таким образом, эти технологии безопасности, разработанные для UNIX и Linux, могут быть легко перенесены в управляющие приложения.

Таким образом, эти технологии безопасности, разработанные для UNIX и Linux, могут быть легко перенесены в управляющие приложения.

РИС. 7 демонстрирует ПЛК , 700, безопасности управления с приложением кибербезопасности согласно некоторым вариантам осуществления. ПЛК 700 имеет два ядра, каждое из которых работает как виртуальная машина. В примере на фиг. 7, одна виртуальная машина 705 сконфигурирована для реализации микропрограммы Simatic S7, а другая виртуальная машина 710 сконфигурирована для реализации либо Windows, либо Linux. В микропрограмме ПЛК Simatic S7 на виртуальной машине 705 имеется база данных реального времени, управляемая встроенным архиватором. Он собирает все данные изображения процесса в реальном времени в виде временных рядов, такие как входы, выходы, переменные памяти и команды от HMI и системы управления выполнением (MES). В виртуальной машине Windows/Linux 710 , другая база данных реального времени обменивается данными с базой данных реального времени (RTDB), размещенной в прошивке Simatic S7. Хотя встроенное ПО Simatic S7 используется здесь в иллюстративных целях, следует понимать, что другие подобные реализации встроенного ПО могут использоваться в других вариантах осуществления.

Хотя встроенное ПО Simatic S7 используется здесь в иллюстративных целях, следует понимать, что другие подобные реализации встроенного ПО могут использоваться в других вариантах осуществления.

Блок «Обработка» в виртуальной машине 605 — это функциональный блок, который выполняет первичную обработку данных, чтение/запись/фильтрацию/сглаживание первичных данных в базе данных реального времени. Блок «Контекст» в виртуальной машине 605 работает как переводчик, который переводит значение всех данных в производственные знания, такие как перевод измерений в температуру (например, в резервуаре для брожения пива). Контейнер приложений размещает несколько приложений на виртуальной машине 605 , некоторые из которых могут быть направлены на обеспечение безопасности. Например, Приложение 1 может использоваться для обнаружения кибератак, а Приложение 2 может выполнять операции аварийного переключения (как описано на фиг. 1-4). Они оба должны работать на основе собранных данных в базе данных в реальном времени. В этом случае предлагаемое приложение для обнаружения кибератак может быть легко добавлено, удалено и обновлено так же, как приложение для Windows или Linux.

1-4). Они оба должны работать на основе собранных данных в базе данных в реальном времени. В этом случае предлагаемое приложение для обнаружения кибератак может быть легко добавлено, удалено и обновлено так же, как приложение для Windows или Linux.

Процессоры, описанные в настоящем документе как используемые устройствами уровня управления, могут включать в себя один или несколько центральных процессоров (ЦП), графических процессоров (ГП) или любой другой процессор, известный в данной области техники. В более общем смысле процессор, используемый в данном документе, представляет собой устройство для выполнения машиночитаемых инструкций, хранящихся на машиночитаемом носителе, для выполнения задач и может содержать любое аппаратное и микропрограммное обеспечение или их комбинацию. Процессор также может содержать память, в которой хранятся машиночитаемые инструкции, исполняемые для выполнения задач. Процессор воздействует на информацию, манипулируя, анализируя, изменяя, преобразовывая или передавая информацию для использования исполняемой процедурой или информационным устройством и/или направляя информацию на устройство вывода. Процессор может использовать или содержать возможности компьютера, контроллера или микропроцессора, например, и быть подготовленным с использованием исполняемых инструкций для выполнения функций специального назначения, которые не выполняются компьютером общего назначения. Процессор может быть соединен (электрически и/или как содержащий исполняемые компоненты) с любым другим процессором, обеспечивающим взаимодействие и/или связь между ними. Процессор или генератор пользовательского интерфейса представляет собой известный элемент, содержащий электронную схему или программное обеспечение или их комбинацию для создания отображаемых изображений или их частей. Пользовательский интерфейс содержит одно или несколько отображаемых изображений, обеспечивающих взаимодействие пользователя с процессором или другим устройством.

Процессор может использовать или содержать возможности компьютера, контроллера или микропроцессора, например, и быть подготовленным с использованием исполняемых инструкций для выполнения функций специального назначения, которые не выполняются компьютером общего назначения. Процессор может быть соединен (электрически и/или как содержащий исполняемые компоненты) с любым другим процессором, обеспечивающим взаимодействие и/или связь между ними. Процессор или генератор пользовательского интерфейса представляет собой известный элемент, содержащий электронную схему или программное обеспечение или их комбинацию для создания отображаемых изображений или их частей. Пользовательский интерфейс содержит одно или несколько отображаемых изображений, обеспечивающих взаимодействие пользователя с процессором или другим устройством.

Различные устройства, описанные в настоящем документе, включая, помимо прочего, устройства уровня управления и связанную с ними вычислительную инфраструктуру, могут включать в себя по меньшей мере один машиночитаемый носитель или память для хранения инструкций, запрограммированных в соответствии с вариантами осуществления изобретения, и для содержания структур данных, таблиц, записей или другие данные, описанные здесь. Используемый здесь термин «машиночитаемый носитель» относится к любому носителю, который участвует в предоставлении инструкций одному или нескольким процессорам для выполнения. Машиночитаемый носитель может принимать различные формы, включая, но не ограничиваясь ими, энергонезависимый, энергонезависимый носитель, энергозависимый носитель и передающий носитель. Неограничивающие примеры энергонезависимых носителей включают оптические диски, твердотельные накопители, магнитные диски и магнитооптические диски. Неограничивающие примеры энергозависимых носителей включают динамическую память. Неограничивающие примеры среды передачи включают коаксиальные кабели, медный провод и оптоволокно, включая провода, составляющие системную шину. Среда передачи может также принимать форму акустических или световых волн, таких как те, которые генерируются во время радиоволновой и инфракрасной передачи данных.

Используемый здесь термин «машиночитаемый носитель» относится к любому носителю, который участвует в предоставлении инструкций одному или нескольким процессорам для выполнения. Машиночитаемый носитель может принимать различные формы, включая, но не ограничиваясь ими, энергонезависимый, энергонезависимый носитель, энергозависимый носитель и передающий носитель. Неограничивающие примеры энергонезависимых носителей включают оптические диски, твердотельные накопители, магнитные диски и магнитооптические диски. Неограничивающие примеры энергозависимых носителей включают динамическую память. Неограничивающие примеры среды передачи включают коаксиальные кабели, медный провод и оптоволокно, включая провода, составляющие системную шину. Среда передачи может также принимать форму акустических или световых волн, таких как те, которые генерируются во время радиоволновой и инфракрасной передачи данных.

Исполняемое приложение, используемое в данном документе, содержит код или машиночитаемые инструкции для приведения процессора в соответствие с заранее определенными функциями, такими как функции операционной системы, системы сбора контекстных данных или другой системы обработки информации, например, в ответ на пользовательская команда или ввод. Исполняемая процедура — это сегмент кода или машиночитаемая инструкция, подпрограмма или другой отдельный раздел кода или часть исполняемого приложения для выполнения одного или нескольких конкретных процессов. Эти процессы могут включать в себя прием входных данных и/или параметров, выполнение операций над принятыми входными данными и/или выполнение функций в ответ на полученные входные параметры и предоставление результирующих выходных данных и/или параметров.

Исполняемая процедура — это сегмент кода или машиночитаемая инструкция, подпрограмма или другой отдельный раздел кода или часть исполняемого приложения для выполнения одного или нескольких конкретных процессов. Эти процессы могут включать в себя прием входных данных и/или параметров, выполнение операций над принятыми входными данными и/или выполнение функций в ответ на полученные входные параметры и предоставление результирующих выходных данных и/или параметров.

Описанные здесь функции и этапы процесса могут выполняться полностью или частично автоматически в ответ на команду пользователя. Действие (включая шаг), выполняемое автоматически, выполняется в ответ на одну или несколько исполняемых инструкций или операцию устройства без прямого инициирования действия пользователем.

Система и процессы фигурок не являются эксклюзивными. Другие системы, процессы и меню могут быть получены в соответствии с принципами изобретения для достижения тех же целей.