40Х расшифровка

характеристики и расшифовка, применение и свойства стали

- Стали

- Стандарты

Всего сталей

| Страна | Стандарт | Описание | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Россия | ГОСТ 4543-2016 | Металлопродукция из конструкционной легированной стали. | ||||||||||

| Россия | ГОСТ 8731-74 | Трубы стальные бесшовные горячедеформированные. Технические требования | ||||||||||

| Россия | ГОСТ 8733-74 | Трубы стальные бесшовные холоднодеформированные и теплодеформированные. Технические требования | ||||||||||

| Россия | ГОСТ 10702-2016 | Прокат из качественной конструкционной углеродистой и легированной стали для холодного выдавливания и высадки. Технические условия Технические условия | ||||||||||

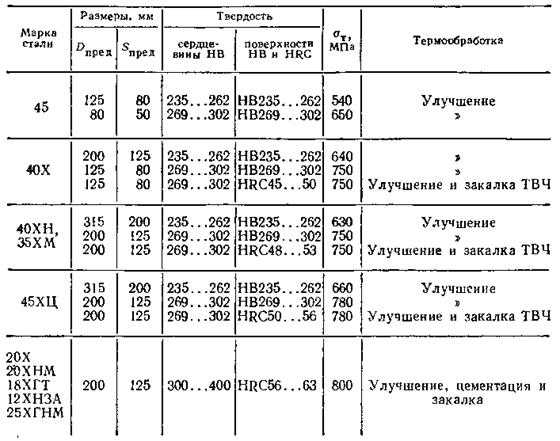

Характеристики стали 40Х

| Классификация | Сталь конструкционная легированная |

| Применение | Оси, валы, вал-шестерни, плунжеры, штоки, коленчатые и кулачковые валы, кольца, шпиндели, оправки, рейки, зубчатые венцы, болты, полуоси, втулки и другие улучшаемые детали повышенной прочности |

Сталь 40х расшифровка маркировки:

- «40» - наличие основного элемента, углерода - 0,44 %.

-

Содержание железа в сплаве - основное.

- «Х» - наличие хрома - 1,1 %.

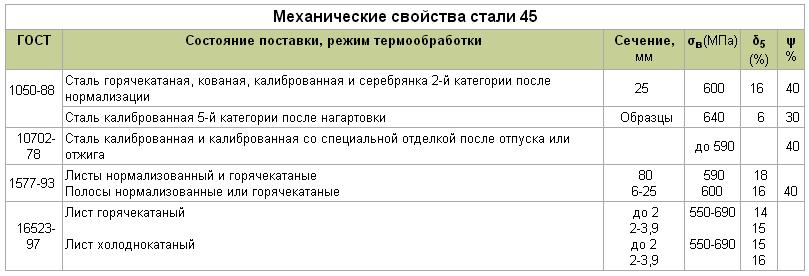

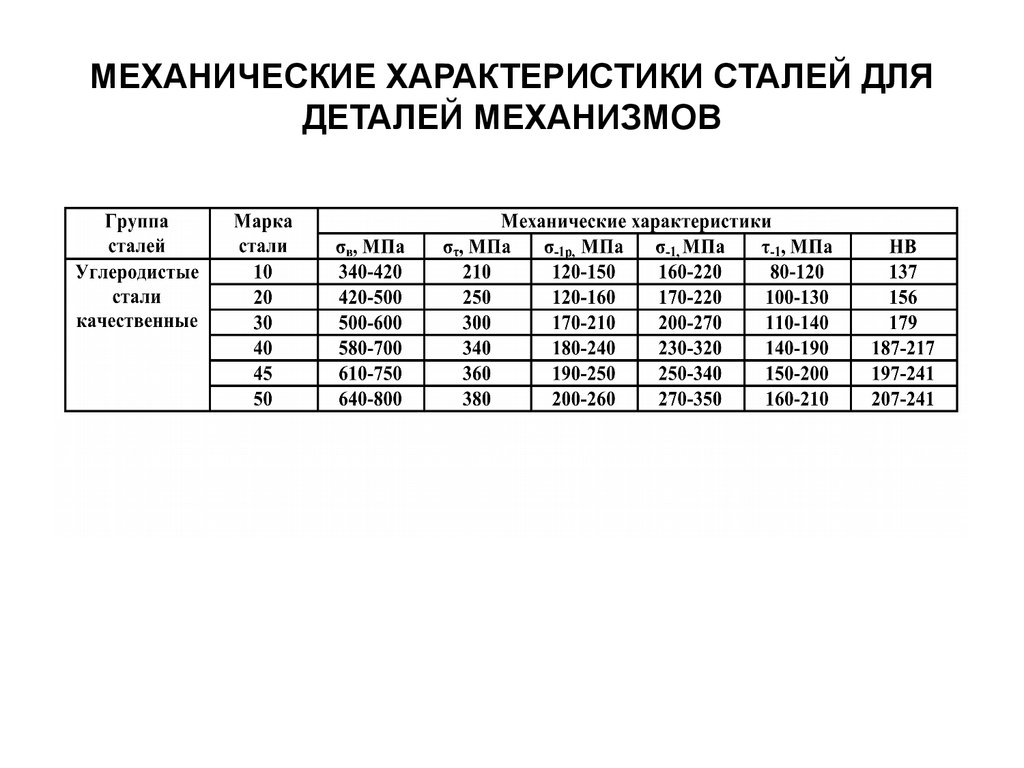

Механические свойства стали 40Х

Данная сталь характеризуется прочностью и большой степенью твёрдости (217 Мпа). Изделия из неё способны нести большие нагрузки, и не разрушаться. При введении в состав хрома, сплав приобретает стойкость к коррозии.

Плотность 40х равна 7820 кг/м³. В зависимости от температуры меняются предел текучести и модуль упругости. При использовании этой стали необходимо учитывать ее минусы. Процесс закалки повышает хрупкость, и снижает устойчивость к механическим нагрузкам. Большая подверженность к образованию флокенов.

Свойства по стандарту ГОСТ 4543-2016

| Тип образца | Образец | Предел текучести, σ0,2, МПа | Временное сопротивление разрыву, σв, МПа | Относительное удлинение при разрыве, δ5, % | Относительное сужение, ψ, % | Ударная вязкость KCU при 20°С, Дж/см2 |

| Продольный | Термически обработанный | > 785 | > 980 | > 10 | > 45 | > 59 |

Свойства по стандарту ГОСТ 8731-74

| Сортамент | Группа | Толщина стенки, мм | Временное сопротивление разрыву, σв, МПа | Относительное удлинение при разрыве, δ5, % | Твердость, НВ | Диаметр отпечатка, мм |

| Труба | В | < 10 | > 657 | > 9 | < 269 | > 3,7 |

| Труба | В | > 10 | > 657 | > 9 | < 269 | > 3,7 |

Свойства по стандарту ГОСТ 8733-74

| Сортамент | Толщина стенки, мм | Временное сопротивление разрыву, σв, МПа | Относительное удлинение при разрыве, δ5, % | Твердость, НВ | Диаметр отпечатка, мм |

| Труба | < 10 | > 618 | > 14 | - | - |

| Труба | > 10 | > 618 | > 14 | < 217 | > 4,1 |

Свойства по стандарту ГОСТ 10702-2016

| Состояние | Тип | Временное сопротивление разрыву, σв, МПа | Относительное удлинение при разрыве, δ5, % | Относительное сужение, ψ, % | Группы осадки |

| Нагартованное | Нагартованный калиброванный и калиброванный со специальной отделкой | > 690 | > 5 | > 40 | 50,66,66T,66И |

| Нагартованное | Нагартованный калиброванный и калиброванный со специальной отделкой | > 690 | > 5 | > 40 | - |

×

Отмена Удалить

×

Выбрать тариф

×

Подтверждение удаления

Отмена Удалить

×

Выбор региона будет сброшен

Отмена

×

×

Оставить заявку

×

| Название | |||

Отмена

×

К сожалению, данная функция доступна только на платном тарифе

Выбрать тариф

Сталь 40Х - расшифровка марки стали, ГОСТ, характеристика материала

- Нелегированные стали

- Легированные стали

- Нержавеющие стали

- 65Г

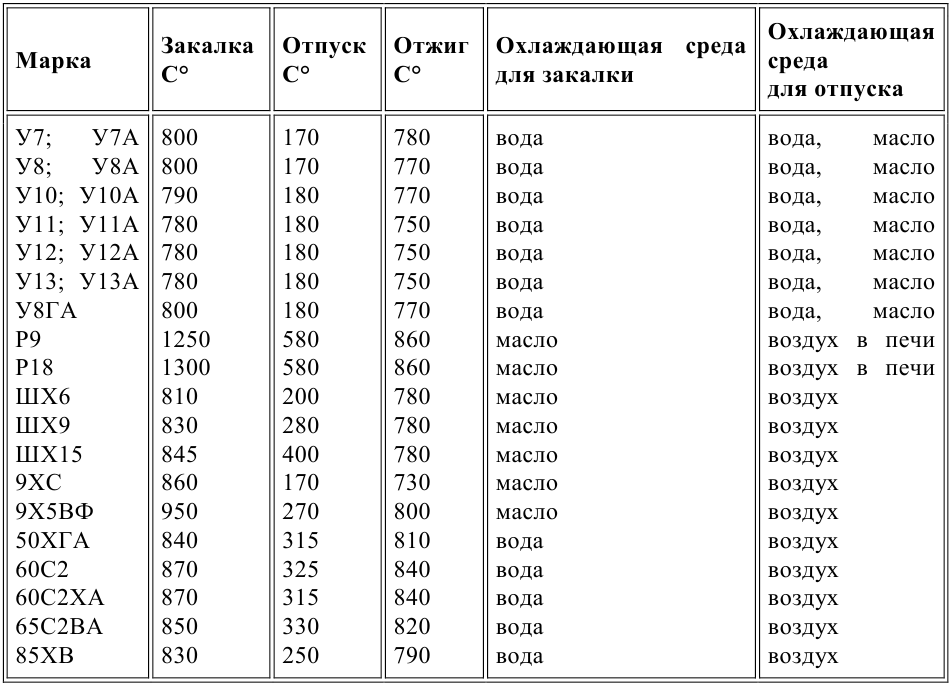

- ШХ15

- Р18

- Р6М5

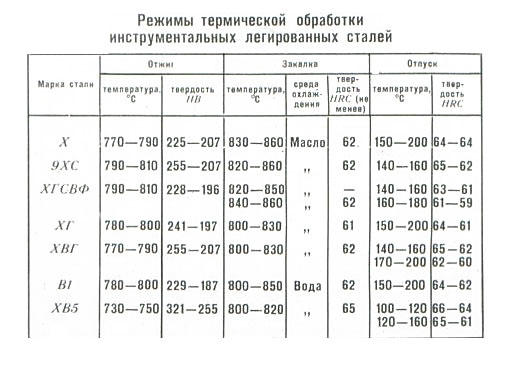

- 9ХС

- ХВГ

- 09Г2С

- Х12МФ

- 12Х1МФ

- 12ХН3А

- 20Х

- 30ХМА

- 30ХГСА

- 40Х

- 40ХН

- 45Х

Марка стали - 40Х

Стандарт - ГОСТ 4543

Заменитель - 45Х, 38ХА, 40ХН, 40ХС, 40ХФ, 40ХР

Сталь 40Х содержит в среднем 0,4% углерода, Х - указывает содержание хрома в стали примерно 1%.

Из легированной конструкционной стали 40Х изготовляют различные нагруженные детали, подвергающиеся закалке и отпуску: валы, вал-шестерни, коленчатые и кулачковые валы, оси, плунжеры, штоки, кольца, шпиндели, оправки, рейки, пальцы, рычаги, зубчатые колеса, зубчатые венцы, ответственные болты, шпильки.

| Массовая доля основных химических элементов, % | |||

|---|---|---|---|

| C - углерода | Si - кремния | Mn - марганца | Cr - хрома |

| 0,36-0,44 | 0,17-0,37 | 0,50-0,80 | 0,80-1,10 |

| Температура критических точек, °С | |||

|---|---|---|---|

| Ac1 | Ac3 | Ar1 | Ar3 |

| 743 | 815 | 693 | 730 |

| Технологические свойства | |

|---|---|

| Ковка | Температура ковки, °С: начала 1250, конца 800. Сечения до 350 мм охлаждаются на воздухе. Сечения до 350 мм охлаждаются на воздухе. |

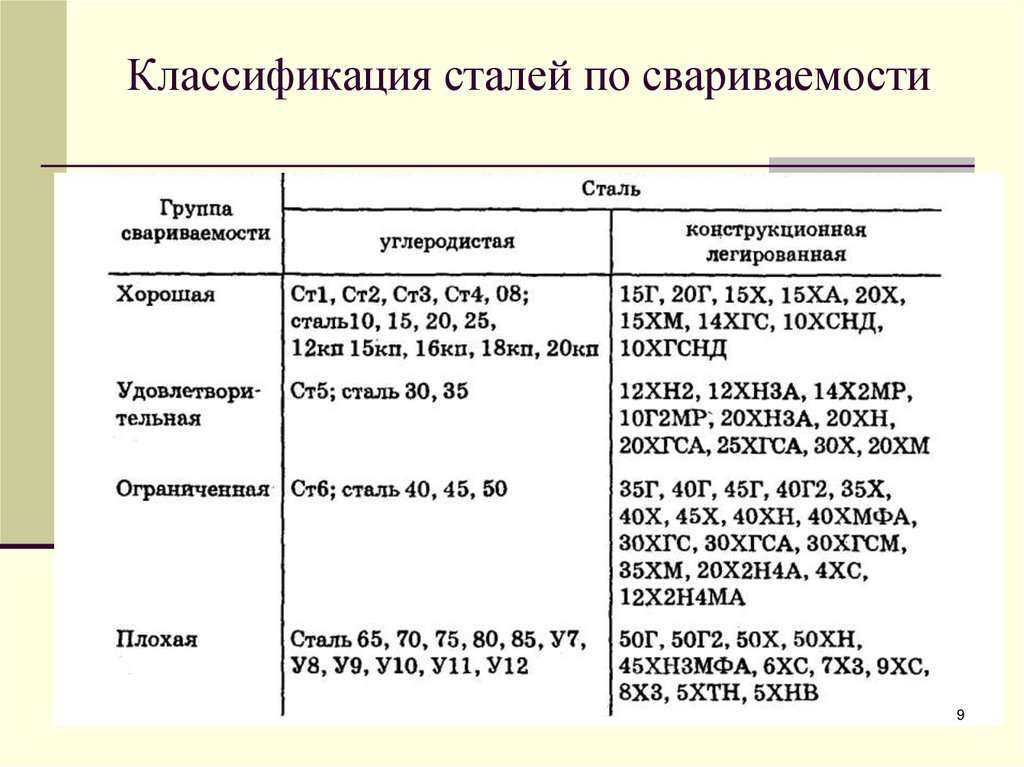

| Свариваемость | Трудносвариваемая. Способы сварки: ручная дуговая сварка, электрошлаковая сварка. Необходимы подогрев и последующая термообработка. Контактная сварка - необходима последующая термообработка. |

| Обрабатываемость резанием | В горячекатаном состоянии состоянии при HB 163-168 и σв = 610 МПа: Kv твердый сплав = 1,2 Kv быстрорежущая сталь = 0,95 |

| Флокеночувствительность | Чувствительна |

| Склонность к отпускной хрупкости | Склонна |

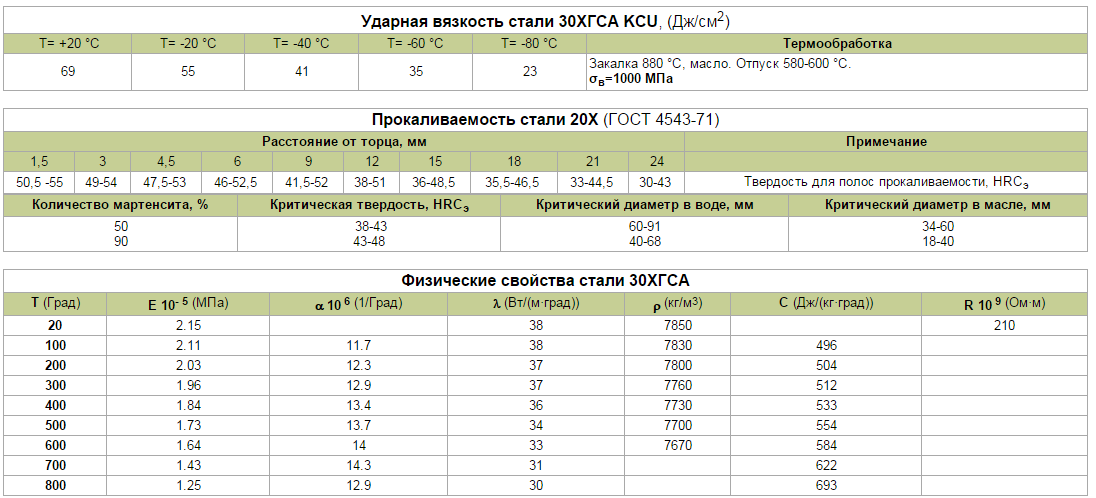

| Физические свойства | Температура испытаний, °С | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| 20 | 100 | 200 | 300 | 400 | 500 | 600 | 700 | 800 | 900 | |

| Модуль нормальной упругости E, ГПа | 214 | 211 | 206 | 203 | 185 | 176 | 164 | 143 | 132 | - |

| Модуль упругости при сдвиге кручением G, ГПа | 85 | 83 | 81 | 78 | 71 | 68 | 63 | 55 | 50 | - |

| Плотность ρn, кг/м3 | 7850 | - | 7800 | - | - | 7650 | - | - | - | - |

| Коэффициент теплопроводности λ, Вт/(м*К) | 41 | 40 | 38 | 36 | 34 | 33 | 31 | 30 | 27 | - |

| Удельное электросопротивление ρ, нОм*м | 278 | 324 | 405 | 555 | 717 | 880 | 1100 | 1330 | - | - |

| 20-100 | 20-200 | 20-300 | 20-400 | 20-500 | 20-600 | 20-700 | 20-800 | 20-900 | 20-1000 | |

| Коэффициент линейного расширения α*106, K-1 | 11,8 | 12,2 | 13,2 | 13,7 | 14,1 | 14,6 | 14,8 | 12,0 | - | - |

| Удельная теплоемкость c, Дж/(кг*К) | 466 | 508 | 529 | 563 | 592 | 622 | 634 | 664 | - | - |

Криптография для чайников Tryhackme Writeup | Шамшер хан

Шамшер хан cryptographyfordummies

Примечание: Эта комната свободна

Криптография - большая тема. Мы рассмотрим основы, чтобы дать вам базовое понимание.

Мы рассмотрим основы, чтобы дать вам базовое понимание.

Используется многими приложениями почти везде в Интернете.

Зачем нужна криптография?

Без шифрования связь через Интернет будет очень небезопасной, и кто-то может легко увидеть ваши данные. К счастью, это не так, и почти все данные, которые вы получаете/отправляете через Интернет, зашифрованы и не могут быть просмотрены в виде обычного текста теми, кто получил к ним доступ. Теперь давайте рассмотрим криптографию более подробно.

Существует два типа криптографии:

- Симметричная

- Асимметричная

Что такое симметричная криптография?

Допустим, Алиса хочет отправить сообщение Бобу, но она не хочет отправлять сообщение в виде простого текста, потому что любой может его прочитать.

У нее есть рецепт, как перепутать буквы так, чтобы никто не понял, что это значит (это называется шифрование ). У Боба есть тот же рецепт, но он использует его, чтобы упорядочить их, чтобы он снова стал читаемым (это называется расшифровка ), и он поймет, что написала Алиса. Рецепт в криптографии называется ключ . В симметричной криптографии оба пользователя имеют один и тот же ключ для шифрования и дешифрования сообщений.

Рецепт в криптографии называется ключ . В симметричной криптографии оба пользователя имеют один и тот же ключ для шифрования и дешифрования сообщений.

Что такое асимметричная криптография?

В асимметричной криптографии ключи шифрования и дешифрования различаются. Ключ шифрования можно использовать только для шифрования, но не для дешифрования и наоборот. Ключ шифрования называется Открытый ключ , а ключ дешифрования называется Закрытый ключ .

Почему используется асимметричная криптография?

Ну... потому что так безопаснее! Если вы используете симметричную криптографию и кто-то берет ваш ключ, он может шифровать и расшифровывать сообщения, которые вы отправляете. В то время как в асимметричной криптографии он не может расшифровать сообщения, зашифрованные вами с помощью открытого ключа. Расшифровать их может только владелец закрытого ключа. Приведем пример:

Алиса хочет поговорить с Google

Google дает Алисе открытый ключ.

Алиса шифрует свое сообщение открытым ключом и отправляет его в Google.

Google расшифровывает сообщение своим закрытым ключом и отправляет обратно то, что хотела Алиса.

Вот как идет разговор…

Примечание: Симметричная криптография быстрее, чем асимметричная, но асимметричная более безопасна.

Теперь давайте посмотрим, что вы узнали!

Q.1 : Какой тип криптографии более безопасен?

Ответ: Асимметричный

Q.2: Какой тип криптографии быстрее?

Ответ: Асимметричный

Q.3: Какой тип криптографии будет использовать сайт банка?

Ответ: Асимметричный

Q.4: Что вы будете использовать для шифрования ваших сообщений в асимметричной криптографии?

Ответ: открытый ключ

Q. 5: Что вы будете использовать для расшифровки сообщений в асимметричной криптографии?

5: Что вы будете использовать для расшифровки сообщений в асимметричной криптографии?

Ответ: закрытый ключ

Q.6: Использует ли симметричная криптография два разных ключа для шифрования/дешифрования? (да/нет)

Ответ: Нет

Хэши — это длинные цепочки букв и цифр, сгенерированные алгоритмами хеширования. Они берут обычный текст и превращают его в хэш.

В хэшах важно то, что они необратимы . Невозможно расшифровать/декодировать хэш.

Популярные алгоритмы хеширования: MD5 (Дайджест сообщения 5) и SHA (Алгоритм безопасного хеширования).

Вот как слово «привет» выглядит как хеш MD5: 5d41402abc4b2a76b9719d911017c592

Для чего используются хэши?

Хеши чаще всего используются для идентификации файлов и хранения конфиденциальных данных, таких как пароли. Когда вы создаете учетную запись на веб-сайте, ваш пароль преобразуется в хэш, и этот хеш сохраняется в базе данных сервера. Поэтому, когда вы входите в систему, введенный вами пароль будет преобразован в хэш, сервер возьмет его и сравнит с хэшем в своей базе данных, если он тот же, это означает, что ваш пароль правильный, и сервер пропустит вас.

Когда вы создаете учетную запись на веб-сайте, ваш пароль преобразуется в хэш, и этот хеш сохраняется в базе данных сервера. Поэтому, когда вы входите в систему, введенный вами пароль будет преобразован в хэш, сервер возьмет его и сравнит с хэшем в своей базе данных, если он тот же, это означает, что ваш пароль правильный, и сервер пропустит вас.

Хеши MD5 также используются для обеспечения целостности данных файлов. Поскольку алгоритм хеширования MD5 всегда выдает один и тот же результат для одних и тех же входных данных, его можно использовать для сравнения хэша исходного файла с вновь созданным хэшем целевого файла, чтобы убедиться, что он не поврежден и не изменен.

Существует множество других алгоритмов хеширования, но эта комната предназначена для начинающих, поэтому мы не будем их здесь рассматривать.

Q.1: Что такое хэш MD5 «хэши — это круто»? 9Q.2: Что означает MD5?

Ответ: Дайджест сообщения 5

Q. 3: Кто создал MD5?

3: Кто создал MD5?

Ответ: Рональд Ривест

Существует разница между кодированием и шифрованием. Допустим, у вас есть зашифрованный файл, единственный способ расшифровать его — использовать ключ. При этом закодированные данные можно расшифровать сразу, без ключей. это НЕ форма шифрования, это просто способ представления данных.

Очень популярна кодировка Base64. Вот как выглядит «Привет» с кодированием Base64: Agkgdghlcmu =

Q.1: Кодирует строку «CryptographySiful» с BASE64

Q.2: DeSode the String «dghlihnly3jldcbb3b3b3JkigLzIdglzDogLzDogLzDogReglzDogReglzDogReglzDogS -». Какое секретное слово?

Вы можете найти меня на:

LinkedIn:- https://www.linkedin.com/in/shamsher-khan-651a35162/

Twitter:- https://twitter.com/shamsherkhannn

Tryhackme:- https://tryhackme. com/p/Shamsher

com/p/Shamsher

Чтобы узнать больше, следите за обновлениями…

Прежде чем идти…

Посетите мои другие пошаговое руководство: -

и спасибо, что нашли время прочитать мое пошаговое руководство.

Если вы нашли это полезным, нажмите кнопку 👏 👏 (до 40x) и поделитесь

этим, чтобы помочь другим со схожими интересами! + Обратная связь всегда приветствуется!

Серия расшифровок SSL: влияние перехвата HTTPS на безопасность

30 октября 2018 г. Брандмауэр, Безопасность, Расшифровка SSL Оставить комментарий

Зашифрованный интернет-трафик стремительно растет. Согласно отчету о прозрачности Google®: «Пользователи загружают более половины страниц, которые они просматривают, через HTTPS и проводят две трети своего времени на страницах HTTPS». [1] В то же время в 2017 году зашифрованный трафик содержал почти 3,5 миллиона уникальных образцов вредоносных программ. для удовлетворения потребностей вашей компании.

В моем последнем посте я рассмотрел критерии покупки брандмауэра нового поколения для ваших нужд дешифрования. В последнее время в Интернете ведутся дискуссии о том, повышает ли безопасность расшифровка, выполняемая устройствами сетевой безопасности, или ставит под угрозу ее. Другими словами, если шифрование должно обеспечивать конфиденциальность и безопасность данных, зачем расшифровывать? Это может быть открытым вопросом, когда вы решаете, следует ли расшифровывать трафик. В качестве альтернативы, если вы приняли решение о расшифровке, ваши руководители или конечные пользователи могут задать вам этот вопрос.

В этом посте я отвечу на этот вопрос на примере популярного отчета. Университет Мичигана, Университет Иллинойса в Урбане-Шампейне и другие опубликовали в 2017 году исследование под названием «Влияние перехвата HTTPS на безопасность», в котором изучается распространенность и влияние перехвата HTTPS устройствами сетевой безопасности. Результаты показывают, что почти все перехваты снижают безопасность соединения, а многие из них создают серьезные уязвимости.

В документе указывается несколько причин, по которым перехваты снижают безопасность соединения:

- Конфигурация по умолчанию для многих из этих сетевых устройств безопасности ослабляет безопасность, например, за счет использования шифров на основе RC4.

- Многие устройства не прошли проверку сертификата.

- Процесс установки для многих устройств запутан и подвержен сбоям.

- Конфигурация устройства сбивает с толку.

Однако правильное расшифрование повышает безопасность. Он не позволяет злоумышленникам злоупотреблять зашифрованным трафиком для атаки на вашу организацию. Чтобы гарантировать, что расшифровка повышает безопасность, а не ослабляет ее, очень важно подтвердить, что ваш NGFW:

- По умолчанию не включает шифры на основе RC4. Рекомендуемая передовая политика безопасности — избегать слабых алгоритмов, таких как MD5, RC4, SHA1 и 3DES.

- По умолчанию блокирует недействительные сертификаты, включая сеансы с просроченными сертификатами, сертификаты ненадежного издателя и сертификаты с неизвестным статусом.

- Блокирует сеансы с неподдерживаемыми версиями. Рекомендуемая передовая политика безопасности блокирует использование уязвимых версий SSL/TLS, включая TLS 1.0 и SSLv3.

- Использует онлайн-протокол статуса сертификата и/или списки отзыва сертификатов — OCSP и CRL — для проверки статуса отзыва сертификатов.

- Не сохраняет расшифрованный трафик на диск. Детали должны храниться только в памяти, отвечая требованиям безопасности и нормативным требованиям.

Таким образом, расшифровка трафика сама по себе может ослабить безопасность, но при должной осмотрительности при покупке NGFW и соблюдении передовых методов расшифровка не только обеспечит вам необходимую видимость всего трафика, но и защитит вас от злоумышленников, скрывающих угрозы в зашифрованных туннелях.

В моем следующем и последнем посте этой серии я расскажу о лучших методах включения расшифровки SSL. А пока ознакомьтесь с нашей недавней веб-трансляцией по запросу и техническим документом по расшифровке SSL.